Myśląc o danych często skupiamy się na danych osobowych. Presja towarzysząca wprowadzeniu RODO do polskiego systemu prawnego odcisnęła piętno na wielu przedsiębiorcach. Jednak każdy, kto zarządza firmą ma w swoich zasobach dane, które są dużo ważniejsze dla rozwoju i sukcesu organizacji, niż dane osobowe. Wszystkie te zasoby należy chronić – najlepiej na 3 poziomach.

Poziom pierwszy – zabezpieczenie haseł

Każdy tekst dotyczący systemu zabezpieczeń IT na którymś etapie zawiera wniosek, że najsłabszym ogniwem systemu zabezpieczeń jest człowiek. To niestety jest prawda. A jednym z najbardziej zaniedbanych obszarów jest właściwe zabezpieczenie kont wymagających autoryzacji hasłami.

Dlaczego użytkownicy zaniedbują kwestię haseł? Powodów może być wiele. Wśród głównych na pewno występują takie przyczyny jak:

- Brak świadomości zagrożeń wynikających z niewłaściwie tworzonych (czyli słabych) i przechowywanych w nieodpowiedni sposób.

- Brak możliwości zapamiętania dużej ilości skomplikowanych, unikalnych haseł.

- Brak czasu na bezpieczne zarządzanie hasłami – kto nie miał nigdy pliku na pulpicie albo współdzielonym dysku z listą działowych haseł do różnych systemów dostępnych w chmurze – niech pierwszy rzuci kamieniem…

Na szczęście również na takie problemy znaleziono już rozwiązanie, które pozwala na szybkie i intuicyjne:

- tworzenie bezpiecznych haseł,

- gromadzenie ich w bezpiecznym, szyfrowanym środowisku,

- współdzielenie i udostępnianie z zachowaniem pełnej kontroli nad tym, z kim dzielimy się danymi uwierzytelniającymi i kiedy ten dostęp powinien zostać odebrany.

Rozwiązaniem tym są systemy określane jako menedżery haseł. Uwadze czytelnika polecam zwłaszcza pierwszy polski menedżer haseł perc.pass, który w tym roku doszedł do finału konkursu CyberMarket, organizowanego przez Krajowe Centrum Kompetencji Cyberbezpieczeństwa, a realizowanego podczas zakończonego dwa tygodnie temu Europejskiego Kongresu Gospodarczego w Katowicach.

Dzięki perc.pass użytkownik nie musi tworzyć haseł, ponieważ system posiada generator, który tworzy kombinacje za niego. Nie musi ich też zapamiętywać, ponieważ wpisując je po raz pierwszy można od razu zapisać je na przyszłość i przy kolejnym logowaniu użyć wygodnej funkcji autouzupełniania. Można też bezpiecznie, wewnątrz systemu dzielić się hasłami ze swoimi kolegami z biura i podwładnymi, udostępniając hasła wewnątrz systemu. System ten zdecydowanie podnosi poziom bezpieczeństwa zarówno samego użytkownika, jak i całej organizacji. Więcej informacji można znaleźć na stronie produktu, którą zdecydowanie polecam.

Poziom drugi – zabezpieczenie przed omyłkowym lub celowym udostępnieniem danych

Hasła chronią przed nieautoryzowanym dostępem do danych gromadzonych przez Twoją firmę. Zdarzają się jednak sytuacje, kiedy dane są ujawniane nie przez hakerów, którzy włamali się do firmowej sieci, ale przez pracowników.

W takim przypadku realizuje się jeden z dwóch możliwych scenariuszy. Pracownik udostępnił dane przez przypadek, np. omyłkowo wybierając z listy podpowiedzi systemu pocztowego niewłaściwy adres e-mail i zamiast do koleżanki z sąsiedniego biura mail z załączonymi danymi został wysłany do całkowicie obcej osoby z zewnętrznej organizacji. Niech pierwszy rzuci kamieniem ten, kto nigdy w pośpiechu nie wysłał maila do niewłaściwej „Agaty”… oczywiście przy przesyłaniu ważnych danych, takich jak umowy, dane finansowe, zestawienia warunków współpracy różnych klientów, list płac, danych osobowych i tym podobnych informacji wskazana jest wyjątkowa uwaga, ale pośpiech czasem wygrywa z procedurami.

Drugi scenariusz zachodzi wtedy, gdy dane zostały przesłane jakimś kanałem lub skopiowane w sposób całkowicie świadomy i zamierzony. Często jest to działanie pracowników odchodzących z organizacji lub zatrudnionych w niej z inspiracji firm konkurencyjnych, właśnie po to, by pozyskać jak najwięcej informacji.

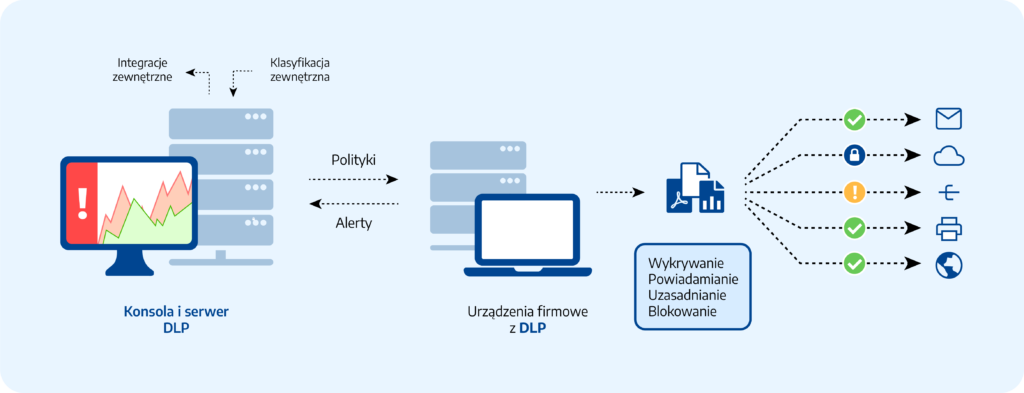

W obu tych przypadkach zabezpieczeniem danych są systemy DLP, czyli Data Loss Prevention. W takich rozwiązaniach administrator może ustawić reguły, które blokują określone operacje, jeśli użytkownik próbuje wykonać je na konkretnym typie danych. Takie ustawienia np. blokują możliwość kopiowania, wysyłania czy zapisywania na nośnikach danych lub drukowania wszystkich formatów plików zawierających takie dane jak numer PESEL. To oczywiście tylko przykład, dobrze zaplanowana polityka bezpieczeństwa i dostosowane do niej reguły zabezpieczą nie tylko dane osobowe, ale też warunki współpracy, listy klientów, umowy handlowe czy wyniki prac badawczo – rozwojowych, a wiec te dane, które mogą przesądzić o sukcesie rynkowym Twojej firmy.

Źródło: Perceptus

Poziom trzeci – kontrola dostępu do danych w określonych strefach systemu IT

Kolejną sytuacją, kiedy dane mogą dostać się w niepowołane ręce jest dostęp zewnętrznych firm do wewnętrznych zasobów IT Twojej organizacji. Optymalizacja kosztów i ograniczony dostęp do wyspecjalizowanych zasobów powodują, że zwłaszcza duże organizacje decydują się na outsourcing części usług. By zleceniobiorca mógł je zrealizować, potrzebuje dostępu do sieci wewnętrznej. Co wtedy?

Na taką sytuację także stworzono już odpowiednie zabezpieczenia. Systemy Privileged Access Management (w skrócie PAM) umożliwiają ograniczenie dostępu określonych grup użytkowników jedynie do wyznaczonych obszarów. Tu bezwarunkowo musi działać zasada ZERO TRUST, co oznacza, że dostęp powinien być nadawany jedynie do tych przestrzeni i informacji, które są niezbędne.

Ten sam mechanizm można zastosować także w przydzielaniu dostępów dla pracowników pracujących zdalnie. To zabezpiecza przed ujawnieniem tajemnic firmy i nieuczciwą konkurencją, omawianą przy okazji poziomu 2, ale również może ograniczyć powierzchnię ataku ransomware, jeśli do takiego dojdzie przez konta tych pracowników.

Zabezpieczenie wszystkich trzech poziomów to ważny krok w kierunku wzmocnienia odporności cybernetycznej organizacji.

Szukasz wsparcia we wdrożeniu tych rozwiązań w swojej organizacji? Perceptus od 15 lat zabezpiecza infrastrukturę IT swoich klientów.

Marta Siekacz, dyrektor marketingu w Perceptus sp. z o. o.

O autorce: Marta Siekacz aktywnie działa w obszarze e-commerce i cyberbezpieczeństwa, kreując komunikację marek do ich klientów biznesowych. Testuje nowoczesne narzędzia ułatwiające sprawne działanie i wymianę informacji w zdigitalizowanym, często międzynarodowym środowisku.