Bezpieczeństwo sieci firmowej jest kluczowym obszarem, o który powinna zadbać każda organizacja. To ono gwarantuje płynność pracy, spokój i pewność wśród pracowników oraz Klientów. Od czego warto zacząć? Przeczytaj poniższy tekst, który przedstawia najlepsze praktyki w zabezpieczaniu sieci firmowej!

Z tego artykułu dowiesz się:

- dlaczego warto zadbać o cyberochronę;

- jakie są najlepsze praktyki w zabezpieczeniu sieci;

- jakie są obecnie trendy w tym obszarze.

Dlaczego bezpieczeństwo środowiska IT jest tak ważne?

Od kilku lat odnotowujemy tendencje wzrostową zagrożeń cybernetycznych. W mediach napotykamy na kolejne informacje o atakach hakerskich oraz idących za nimi stratach – finansowych, często wielomilionowych, a także tych niepoliczalnych – wizerunkowych.

Przez to, że zwykle słyszymy tylko o „głośnych” incydentach, dotyczących wielkich korporacji, wiele osób uważa, że zagrożenia te nie dotyczą mniejszych czy średnich przedsiębiorstw – w końcu kto zaatakuje biznes zatrudniający 20 osób?

Takie myślenie jest niestety zgubne, ponieważ często prowadzi do powierzchownego traktowania kwestii bezpieczeństwa cybernetycznego, a w skrajnych przypadkach nawet całkowitego zaniedbania, a w rezultacie – mierzenia się z jego konsekwencjami. Często bardzo bolesnymi.

Każda firma, niezależnie od wielkości czy obszaru działalności narażona jest na incydenty bezpieczeństwa sieci. Właśnie dlatego wszystkie organizacje powinny wdrożyć działania oraz środki techniczne, które tę sieć zabezpieczają. W dalszej części tekstu przedstawiamy najlepsze z nich!

1. Ocena ryzyka i weryfikacja słabych punktów

Wdrożenie skutecznych zabezpieczeń wymaga odpowiedniego przygotowania. Właśnie dlatego opiekę nad tym obszarem warto zacząć od kompleksowego audytu informatycznego oraz oceny ryzyka potencjalnych zagrożeń.

Rezultatem audytu informatycznego jest dokument przedstawiający całościowy, niezależny obraz infrastruktury IT danej organizacji oraz jej kondycji. Daje on wiedzę nie tylko na temat aktualnego stanu środowiska informatycznego przedsiębiorstwa, ale także jego słabych punktów oraz obszarów wymagających natychmiastowych zmian. Sprawne, wydajne i aktualne środowisko jest niezbędne do zachowania wysokich standardów bezpieczeństwa sieci.

Ocena ryzyka zagrożeń może być realizowana w kilku krokach. Najbardziej oczywistym z nich jest przegląd wykorzystywanych systemów w celu znalezienia w nich luk czy podatności (stanowiących potencjalny punkt wejścia do naszej sieci dla cyberprzestępców).

Innym działaniem jest przeprowadzanie w organizacji symulowanych, kontrolowanych ataków. Odpowiadają one za sprawdzenie reakcji systemów i narzędzi bezpieczeństwa, a także samych pracowników firmy. Dobrą praktyką jest także weryfikowanie incydentów, które wystąpiły w przeszłości w naszej firmie oraz organizacjach do niej podobnych. Celem takiego działania jest znalezienie typowych zagrożeń, identyfikacja ich skutków oraz możliwość lepszego przygotowania się na ich ewentualne wystąpienie.

Jako ważny element prewencji warto wymienić także współpracę z ekspertami w zakresie bezpieczeństwa IT. Regularne konsultacje, dostarczające firmom specjalistycznej wiedzy na temat nowych i zaawansowanych zagrożeń oraz sposobów na ich uniknięcie, znacznie zwiększają szanse organizacji na ujście cało z potencjalnych ataków i utrzymanie wysokiego poziomu bezpieczeństwa.

2. Polityki bezpieczeństwa

Jednym z najważniejszych kroków w drodze do osiągnięcia wysokiego poziomu ochrony sieci, jest ustalenie polityk bezpieczeństwa. Stanowią one zbiór procedur oraz zasad, regulujących działanie i ochronę zasobów informatycznych firmy. Wdrożenie takich norm znacznie zwiększa poziom bezpieczeństwa sieci danej organizacji.

Wśród najważniejszych polityk bezpieczeństwa wymienić można:

- politykę haseł;

- politykę dostępu do zasobów;

- politykę zarządzania danymi, w tym procedury tworzenia kopii zapasowych i odzyskiwania danych.

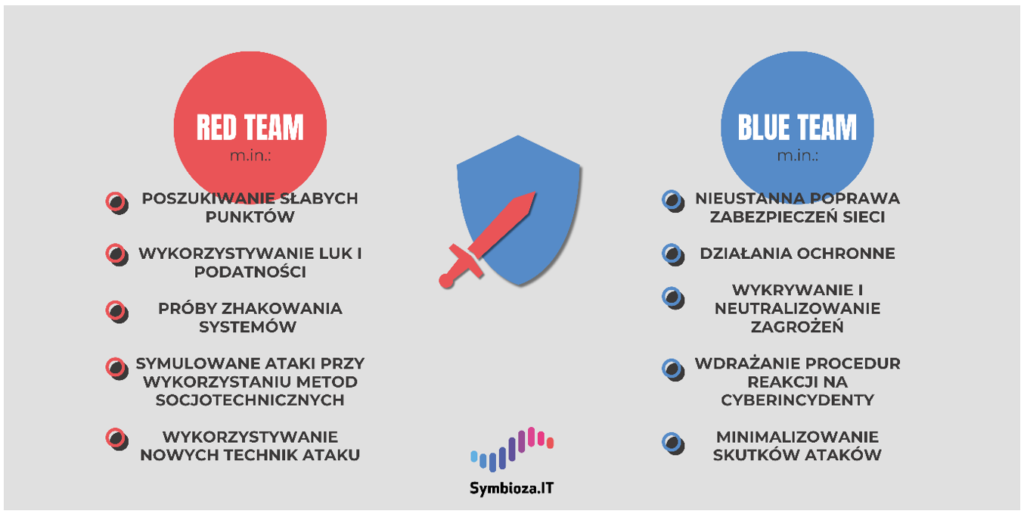

Bartosz Pałaszewski, administrator IT w Symbioza.IT oraz ekspert w dziedzinie cybersecurity przypomina o tym, że krajobraz cyberzagrożeń nieustannie się zmienia, a co za tym idzie zmieniać powinny się też nasze polityki bezpieczeństwa: — Można to porównać do wyścigu zbrojeń, gdzie „red team” odgrywa rolę napastnika, przeprowadzając ataki na środowisko Klienta a „blue team” zabezpiecza infrastrukturę IT i tym samym chroni to środowisko przed zespołem czerwonym — mówi.

Co to oznacza? Raz przygotowane procedury muszą być na bieżąco weryfikowane i aktualizowane, tak by zawsze były dostosowane do bieżącej sytuacji.

3. Kontrola dostępu

Kiedy myślimy o obszarze zabezpieczeń sieci firmowej, to zwykle przychodzą nam na myśl systemy i narzędzia IT. Nie możemy jednak pomijać roli zabezpieczeń sprzętowych, które także są niezwykle istotne. Oczywiście jeżeli nasze serwery dzierżawimy w chmurze możemy liczyć na zaawansowaną ochronę oferowaną przez profesjonalne Data Center. Są to między innymi:

- kontrola dostępu, monitoring, termowizja;

- zabezpieczenia przeciwpożarowe – system wczesnej detekcji dymu, instalacja gasząca;

- klimatyzacja precyzyjna;

- niezależne przyłącza energetyczne oraz agregat prądotwórczy z zapasem paliwa;

- szereg przyłączy do internetu.

Jeżeli jednak nie korzystamy z serwera w chmurze, to sami musimy zadbać o odpowiedni poziom zabezpieczeń fizycznych. Konieczne są:

- kontrola dostępu do sprzętu sieciowego w tym zamki i systemy identyfikacji, np. biometryczne;

- monitoring;

- rejestracja wejść i wyjść.

Ważne, aby dostęp do serwerów miały tylko wybrane osoby. Dodatkowo należy zadbać o ochronę przed uszkodzeniami fizycznymi. I tutaj kluczowe są zabezpieczenia przeciwpożarowe, przechowywanie sprzętu w odpowiednich, przeznaczonych do tego miejscach, a także systemy zasilania awaryjnego.

4. Next-generation firewall (NGFW)

Zabezpieczenia typu next-generation firewall o zwiększonej wydajności (ze względu na wsparcie sprzętowe) stanowią najważniejszy punkt całej infrastruktury sieciowej.

NGFW zabezpiecza nas przed nieautoryzowanym dostępem, poprzez kontrolę ruchu na podstawie zdefiniowanych reguł. Poprawny dobór sprzętu oraz jego konfiguracja są zatem kluczowym działaniem w celu zapewnienia najwyższego poziomu bezpieczeństwa. Jakie kroki należy wykonać?

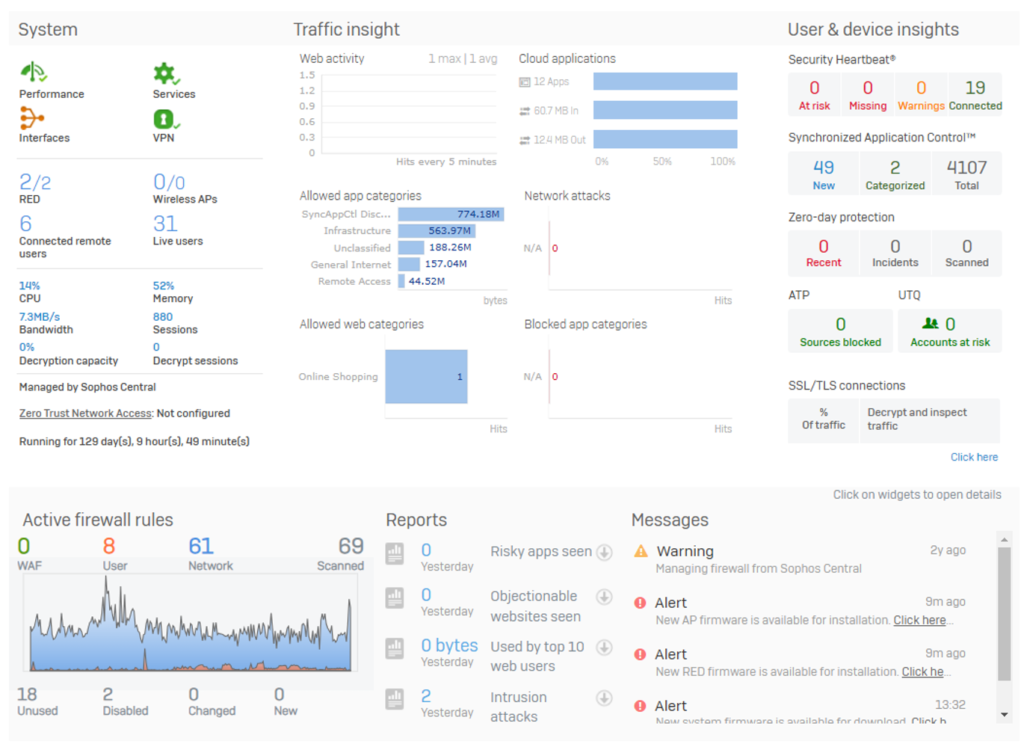

— Po pierwsze konieczne jest ustalenie polityk dostępu, tj. zdefiniowanie jaki typ ruchu sieciowego jest dozwolony. Nasza polityka startowa to Deny by Default, powyżej dodajemy wyłącznie reguły, w których zezwalamy na ruch sieciowy określony we wcześniej zdefiniowanej polityce bezpiecześstwa. Oprócz tego konieczna jest regularna analiza logów, pozwalająca na stałe monitorowanie ruchu i wykrywanie podejrzanych aktywności — mówi Bartosz Pałaszewski z Symbioza.IT.

Dzięki analizie logów możemy szybko zareagować na potencjalne zagrożenie lub ograniczyć skutki ewentualnego incydentu. Należy pamiętać także o regularnych aktualizacjach oprogramowania firewall-a, tak aby był on w stanie zawsze chronić naszą sieć przed nowymi zagrożeniami. Jak widać nie wystarczy sam zakup zapory sieciowej, należy także odpowiednio się nią zaopiekować, tak aby kontrolować ruch i szybko wyłapywać ewentualne niebezpieczeństwa. Nie są to bowiem rozwiązania typu „set and forget” – wymagają angażu przeszkolonej kadry, która będzie stale monitorować to co dzieje się w naszej sieci firmowej.

5. Zarządzanie dostępem

Poruszaliśmy już temat dostępu do fizycznej infrastruktury IT oraz filtrowanie ruchu przez firewall. Teraz skupimy się na kontroli dostępu do zasobów sieci oraz sposobów na zapewnienie im jak największego bezpieczeństwa. W tym zakresie kluczowa jest zasada najmniejszego uprzywilejowania. Oznacza ona przyznawanie użytkownikom tylko takich uprawnień, które są im niezbędne do wykonywania obowiązków. Dzięki temu nie musimy obawiać się sytuacji, w której wszyscy pracownicy mają dostęp do poufnych danych i np. w wyniku błędu jednego z nich – zostają one usunięte, zablokowane lub skradzione. Bardzo ważne jest, aby regularnie weryfikować nadane uprawnienia i odbierać je, jeżeli nie są już potrzebne.

Naturalnym przedłużeniem zasady najmniejszego uprzywilejowania jest koncepcja Zero Trust. W jej ramach przyznajemy, że żadna osoba, ani żadne urządzenie nie może być z góry uznane za bezpieczne, nawet jeśli już znajduje się w firmowej sieci. Tym samym są oni stale weryfikowani, a przed udzieleniem dostępu konieczne jest ich uwierzytelnienie. Model ten obejmuje również segmentacje sieci, czyli podział środowiska na mniejsze segmenty, umożliwiające ograniczenie skutków potencjalnych ataków.

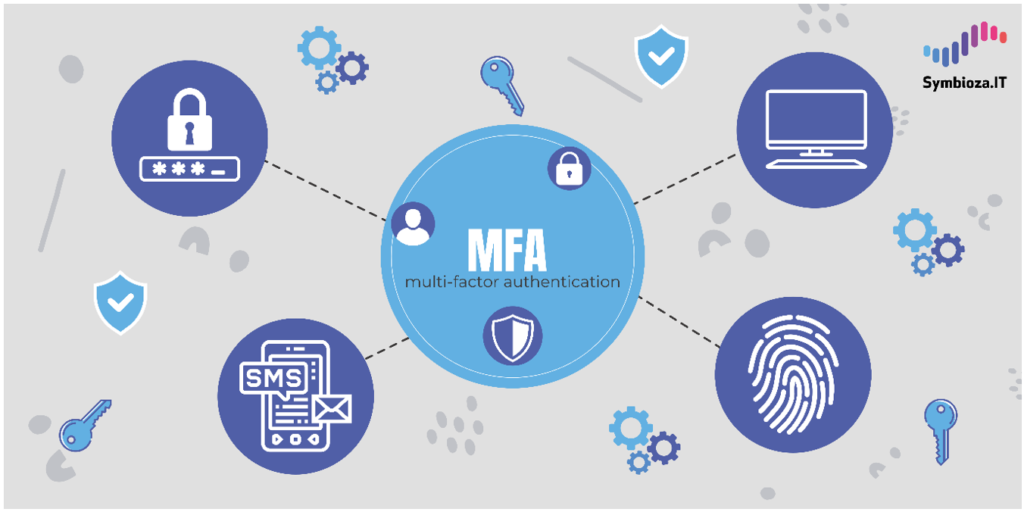

Mówiąc o uwierzytelnieniu mamy na myśli oczywiście MFA (ang. multi-factor authentication), czyli uwierzytelnianie wieloskładnikowe. Staje się ono pomału standardem, jednak nie możemy pominąć tej praktyki w niniejszym tekście. Na czym polega MFA? Jest to metoda logowania do zasobów sieci, która wymaga więcej niż jednego sposobu autentykacji. Będzie to np. nasze hasło plus kod z telefonu lub odcisk palca. Wielu z nas zna takie rozwiązania np. z mediów społecznościowych, stron banków czy innych portali internetowych.

6. Monitorowanie i analiza

Dobrą i ważną praktyką w zakresie bezpieczeństwa sieci jest wspomniane już wcześniej monitorowanie i analiza sieci w celu wykrywania anomalii oraz podejrzanych zdarzeń. Regularna analiza logów oraz szybka reakcja na incydenty ma kolosalne znaczenie w obszarze cyberochrony. Warto tutaj wspomnieć o narzędziach SIEM (ang. Security Information and Event Management), których zadaniem jest ułatwienie monitoringu poprzez integrację danych z różnych źródeł.

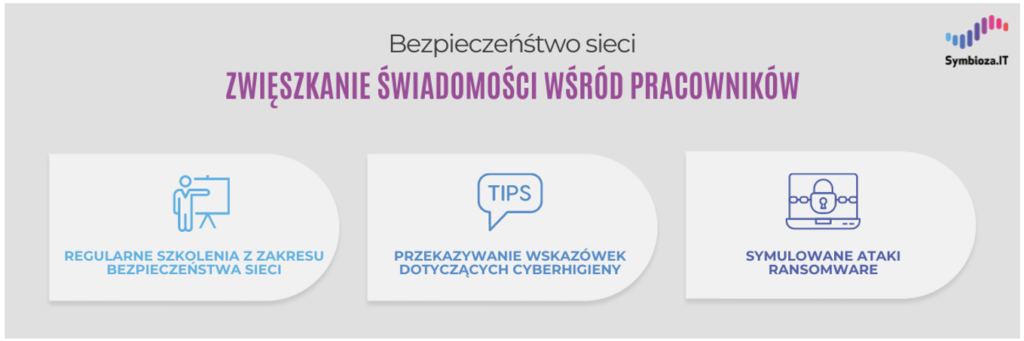

7. Edukacja i szkolenia pracowników

Najczęstszą przyczyną cyberataków jest człowiek – a w zasadzie jego błąd. Właśnie dlatego tak ważne jest, aby edukować i podnosić świadomość swojej kadry. Dobre praktyki poszerzające wiedzę pracowników oraz redukujące ryzyko popełnienia przez nich błędów to m.in.:

- regularne szkolenia z zakresu bezpieczeństwa w sieci,

- przekazywanie wskazówek dotyczących cyberhigieny,

- symulowane ataki ransomware.

8. Kopie zapasowe i odzyskiwanie danych

Podstawą zabezpieczeń i tak naprawdę must have każdej firmy są kopie zapasowe danych. Bez regularnie wykonywanego backupu narażamy się na utratę krytycznych dla działania firmy plików. Warto dodać, że przyczyną takiego zdarzenia może być nie tylko działanie hakerów, ale też fizyczne uszkodzenie urządzenia czy po prostu jego awaria. Kopia zapasowa pozwala na odzyskanie wykorzystywanych danych i przywrócenie ich do stanu sprzed incydentu.

W ramach tej praktyki kluczowe jest zaplanowanie harmonogramu backupu oraz wykonywanie go zgodnie z tymi ustaleniami. Warto także przygotować odpowiednie procedury na wypadek utracenia danych i opisać wszystkie kroki, które należy wykonać celem ich przywrócenia. Rekomendowane jest także przeprowadzanie systematycznych testów kopii zapasowych, aby potwierdzić, że ustalony proces działa bez zarzutu. Takie sprawdzanie backupów jest szczególne istotne, jeżeli w ostatnim czasie dokonaliśmy istotnych zmian w systemach IT lub w strategii tworzenia kopii bezpieczeństwa.

9. Współpraca z ekspertami i dostawcami usług IT

Nawet jeżeli w firmie istnieje dział IT, warto być otwartym na współpracę z zewnętrznymi ekspertami. Szczególnie jeżeli ich kompetencje uzupełniają wiedzę wewnętrznych specjalistów. Obszar bezpieczeństwa sieci jest na tyle rozbudowany i tak dynamicznie zmieniający się, że wymaga ciągłego doskonalenia i ogromu uwagi ze strony osób za niego odpowiedzialnych. Właśnie dlatego dobrze jest skorzystać z doświadczenia ekspertów, pracujących w działach cybersecurity firm informatycznych.

Zewnętrzni specjaliści w sposób niezależny ocenią poziom zabezpieczenia sieci podczas audytu informatycznego oraz stworzą rekomendacje, odpowiadające na konkretne potrzeby danej organizacji. Mogą oni okazać się wsparciem podczas realizacji każdej z wymienionych w tym artykule praktyk. Kluczowe jest jednak to, aby zdecydować się na współpracę z kompetentnym podmiotem. Tak, aby mieć pewność, że bezpieczeństwo naszej firmowej sieci znajduje się w dobrych rękach.

10. Przyszłość bezpieczeństwa sieci

Na koniec warto również wspomnieć o trendach, jakie pojawiają się w obszarze bezpieczeństwa sieci. Mówi się, że przyszłość jest dziś i chyba faktycznie w tym stwierdzeniu znajduje się ziarno prawdy. Szczególnie obecnie, w dobie intensywnie rozwijającej się sztucznej inteligencji. Jej ogromne możliwości, z którymi spotykamy się na co dzień, stanowią jednocześnie szansę, jak i zagrożenie dla bezpieczeństwa naszej organizacji.

Najlepsi dostawcy systemów i narzędzi cybersecurity już korzystają ze wsparcia SI oraz uczenia maszynowego. Dzięki temu pierwszemu zdecydowanie szybciej można klasyfikować i priorytetyzować zagrożenia, a także automatycznie wdrażać środki zaradcze. Z kolei ML (ang. machine learning) sprawnie identyfikuje cechy lub zachowania podobne do innych znanych już zagrożeń i dynamicznie się do nich adaptuje.

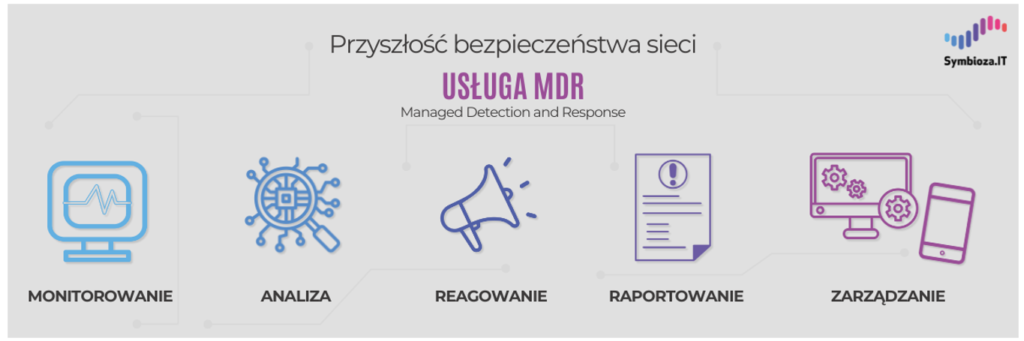

Z uwagi na pojawiające się coraz to nowsze i bardziej zaawansowane zagrożenia, kluczowym trendem staje się bieżąca analiza ruchu i jak najszybsza reakcja na podejrzane zachowania. Coraz większą popularność zyskują rozwiązania MDR (ang. Managed Detection and Response), czyli usługi obejmujące monitorowanie, wykrywanie oraz reakcję na zagrożenia, pojawiające się w infrastrukturze Klienta. Takie cyberbezpieczeństwo jako usługa wydaje się być jednym z kluczowych trendów w obszarze bezpieczeństwa sieci firmowej.

Bezpieczeństwo sieci. Wdrażanie najlepszych praktyk

W ramach artykułu omówiliśmy po krótce kluczowe praktyki z zakresu bezpieczeństwa sieci firmowej, dzięki którym każda organizacja znacznie poprawi poziom swojej ochrony. Warto tutaj wskazać, że takie kompleksowe podejście jest niezbędne, a każde z wymienionych działań – bardzo ważne. Dlaczego? Ponieważ obszar bezpieczeństwa ma to do siebie, że jest tak efektywny, jak jego najsłabszy punkt. Nawet najlepiej skonfigurowany firewall nie ochroni naszej sieci, jeżeli pominiemy rolę pracowników lub zrezygnujemy z backupu danych. Doskonałe zabezpieczenia techniczne na nic się nie przydadzą, jeżeli zostawimy hakerom praktycznie otwarte drzwi do zasobów naszej sieci.

Wielu dostawców usług IT specjalizuje się w temacie cyberbezpieczeństwa, aby dostarczać swoim Klientom najlepsze, najnowocześniejsze oraz najlepiej dopasowane do profilu ich organizacji rozwiązania. Warto skorzystać z konsultacji, aby dowiedzieć się jak można podnieść poziom ochrony w swojej firmie. Szczególnie obecnie, gdy dla wielu organizacji zmiany te staną się obowiązkiem prawnym, wynikającym ze wdrażanej niedługo dyrektywy NIS 2.

Autorka: Kinga Zehner, Specjalistka ds. marketingu w Symbioza.IT