Cyberprzestępcy kradną informacje. Prowadzą kampanię malware, która wykorzystuje fałszywe treści OnlyFans i przynęty dla dorosłych. Po co? Instalują trojany zdalnego dostępu, znane jako DcRAT, umożliwiające kradzież danych, w tym danych uwierzytelniających. Zdarza się, że wdrażają też oprogramowanie ransomware na zainfekowanym urządzeniu.

OnlyFans to popularna usługa subskrypcji treści, w ramach której płatni abonenci otrzymują dostęp do prywatnych zdjęć, filmów i postów modelek dla dorosłych, ale też celebrytów czy znanych influencerów z mediów społecznościowych.

To powszechnie używana witryna i bardzo rozpoznawalna marka, więc może działać jak magnes dla osób, które chcą uzyskać bezpłatny dostęp do pewnych prywatnych treści. Właśnie to próbują wykorzystać hakerzy.

Dawniej cyberprzestępcy używali już OnlyFans do osiągania swoich celów. W styczniu 2023 r. osoby atakujące nadużyły otwartego przekierowania na witrynie w Wielkiej Brytanii, aby kierować odwiedzających do fałszywych witryn OnlyFans.

Cyberprzestępcy wykorzystują OnlyFans. Atak „na modelkę”

Najnwosza kampania, odkryta przez eSentire, trwa już kilka miesięcy. Polega na rozpowszechnianiu plików ZIP zawierających program ładujący VBSCript. Ten, po uruchomieniu przez użytkownika, ma zapewnić dostęp do kolekcji premium treści na OnlyFans. W rzeczywistości jednak jest to oprogramowanie malware.

Cyberprzestępcy wykorzystują różne metody, aby pozyskiwać swoje ofiary. Publikują odpowiednie treści na forach, wysyłają wiadomości prywatne przez social mediach, a nawet stosują złośliwe reklamy. Próbka udostępniona przez Eclypsium udaje nagie zdjęcia byłej aktorki filmów dla dorosłych, Mii Khalifa.

Czym jest program VBScript?

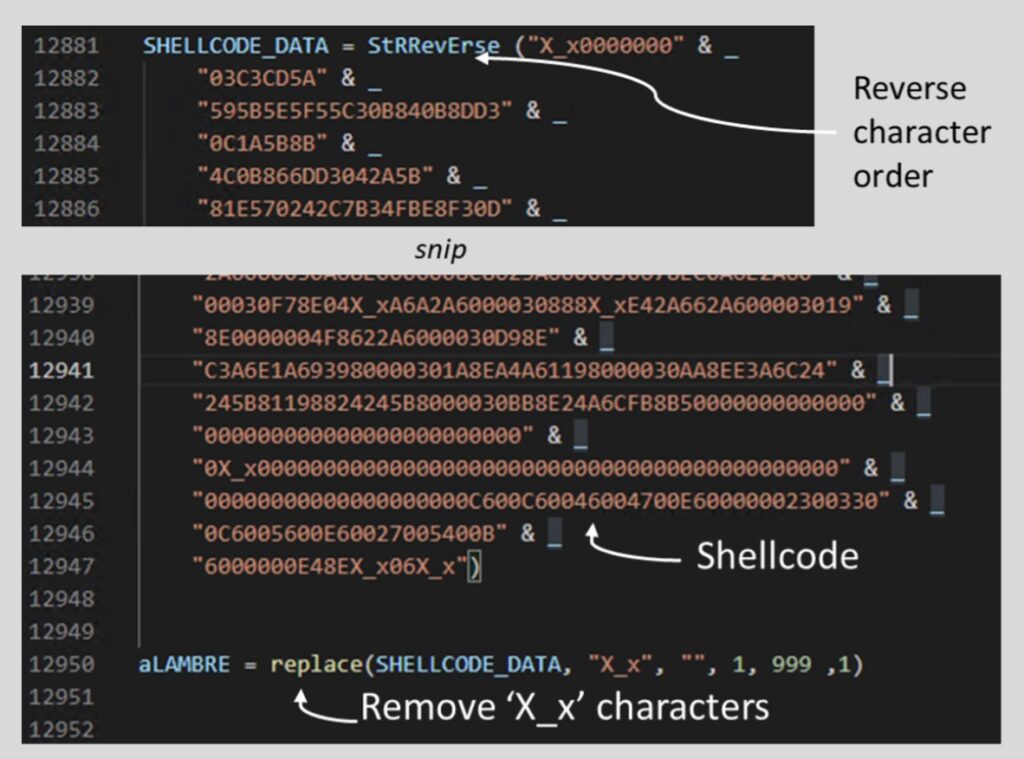

Program ładujący VBScript to minimalnie zmodyfikowana i zaciemniona wersja skryptu zaobserwowanego w kampanii 2021 odkrytej przez Splunk. Był to wtedy nieco zmodyfikowany skrypt drukowania systemu Windows.

Zaciemniony kod powłoki / Fot. eSentire

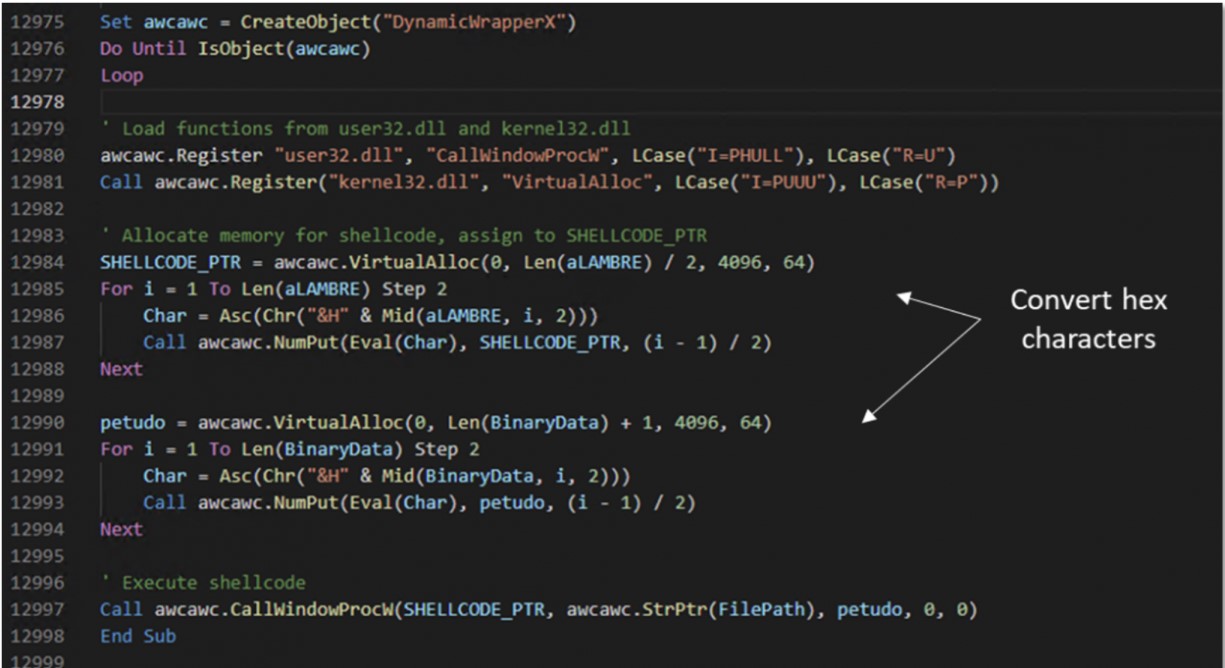

Po uruchomieniu sprawdza on architekturę systemu operacyjnego za pomocą usługi WMI i uruchamia proces 32-bitowy, wyodrębnia osadzony plik DLL („dynwrapx.dll”) i rejestruje bibliotekę DLL za pomocą polecenia Regsvr32.exe.

Daje to złośliwemu oprogramowaniu dostęp do DynamicWrapperX, narzędzia, które umożliwia wywoływanie funkcji z interfejsu Windows API lub innych plików DLL.

Ostatecznie ładunek o nazwie „BinaryData” trafia do pamięci i wstrzykiwany do procesu „RegAsm.exe”, legalnej części .NET Framework, która jest mniej podatna na oflagowanie przez narzędzia antywirusowe.

Wstrzyknięcie ładunku do legalnego procesu / Fot. eSentire

Wstrzyknięty ładunek to DcRAT, zmodyfikowana wersja AsyncRAT, która jest bezpłatnie dostępna w serwisie GitHub i którą jej autor porzucił po kilku przypadkach nadużyć, które pojawiły się w internecie.

DcRAT atakował w przeszłości

Jeden z ataków z wykorzystaniem DcRAT pochodzi z października 2021 r., kiedy ugrupowanie cyberprzestępcze o tematyce politycznej umieściło go na zaatakowanych systemach wraz z kilkoma innymi rodzinami szkodliwego oprogramowania.

DcRAT wykonuje:

- Keyloggery

- Monitorowanie kamery internetowej

- Manipulowanie plikami i zdalny dostęp

- Może kraść dane uwierzytelniające i pliki cookie z przeglądarek internetowych

- Wykrywa tokeny Discord

Ponadto DcRAT zawiera wtyczkę ransomware, która atakuje wszystkie pliki niesystemowe i dodaje rozszerzenie nazwy pliku „.DcRat” do zaszyfrowanych plików.

Ważne jest, aby zachować ostrożność podczas pobierania archiwów lub plików wykonywalnych z podejrzanych źródeł – zwłaszcza tych oferujących bezpłatny dostęp do treści premium/płatnych OnlyFans i podobnych platform.

Sprawdź też: