Ataki DDoS (ang. Distributed Denial of Service) stanowią jedno z najbardziej powszechnych i niebezpiecznych zagrożeń dla bezpieczeństwa w sieci.

- Polegają na zasypywaniu serwera ogromną ilością żądań

- To prowadzi do jego przeciążenia i ostatecznie uniemożliwia dostęp do usług czy zasobów

- Omawiamy, dlaczego warto uważać na ataki DDoS oraz jakie są ich konsekwencje i sposoby zapobiegania

DDoS to zagrożenie obecnych czasów. Przyczyny i cele ataków

Ataki DDoS są przeprowadzane z różnych powodów, takich jak: chęć zemsty, wyzwanie techniczne, próba wymuszenia czy akt sabotażu.

Sprawdź: Co to jest atak DDoS?

Ataki mogą być wynikiem konfliktu między konkurencyjnymi podmiotami lub osobami, które chcą zaszkodzić swoim przeciwnikom. Z kolei dla niektórych sprawców ataków DDoS to rodzaj sportu, w którym sprawdzają swoje umiejętności i wiedzę techniczną.

Idąc dalej, ataki DDoS mogą być stosowane jako środek nacisku, np. w celu wymuszenia okupu od ofiary. A także są wykorzystywane w celu zakłócenia pracy określonej instytucji, organizacji czy firmy – jako akt sabotażu. Tak czy inaczej, DDoS to zagrożenie, którego nie możesz ingorować.

DDoS to zagrożenie bardzo poważne – konsekwencje ataków

Ataki DDoS niosą ze sobą negatywne skutki dla ofiar, takie jak:

- Utrata dostępu do usług: przeciążenie serwera uniemożliwia korzystanie z usług czy zasobów, co może wpłynąć na działalność przedsiębiorstw, instytucji czy indywidualnych użytkowników.

- Koszty finansowe: ataki DDoS mogą generować znaczne straty finansowe związane z utratą przychodów, kosztami naprawy uszkodzonej infrastruktury czy opłatami za usługi ochrony przed atakami.

- Pogorszenie reputacji: utrata dostępności usług czy zasobów może wpłynąć negatywnie na wizerunek ofiary, co może prowadzić do utraty zaufania klientów czy partnerów.

- Naruszenie prywatności: ataki DDoS mogą być wykorzystywane jako dywersja, odwracając uwagę od innych działań cyberprzestępczych, takich jak włamania czy kradzieże danych.

Sposoby zapobiegania atakom DDoS

Aby uchronić się przed atakami DDoS, staraj się stosować kilka zasad:

Implementacja systemów rozpoznawania i łagodzenia ataków

Wdrożenie specjalistycznych systemów, które są w stanie wykrywać i minimalizować skutki ataków DDoS, może znacznie zwiększyć poziom ochrony.

Zastosowanie redundancji

Tworzenie kopii zapasowych i dystrybucja ruchu między różnymi serwerami może pomóc zminimalizować wpływ ataków DDoS na działanie usług.

Wykorzystanie usług chmurowych

Korzystanie z usług chmurowych, które posiadają większą przepustowość i lepsze zabezpieczenia, może ograniczyć skutki ataków DDoS.

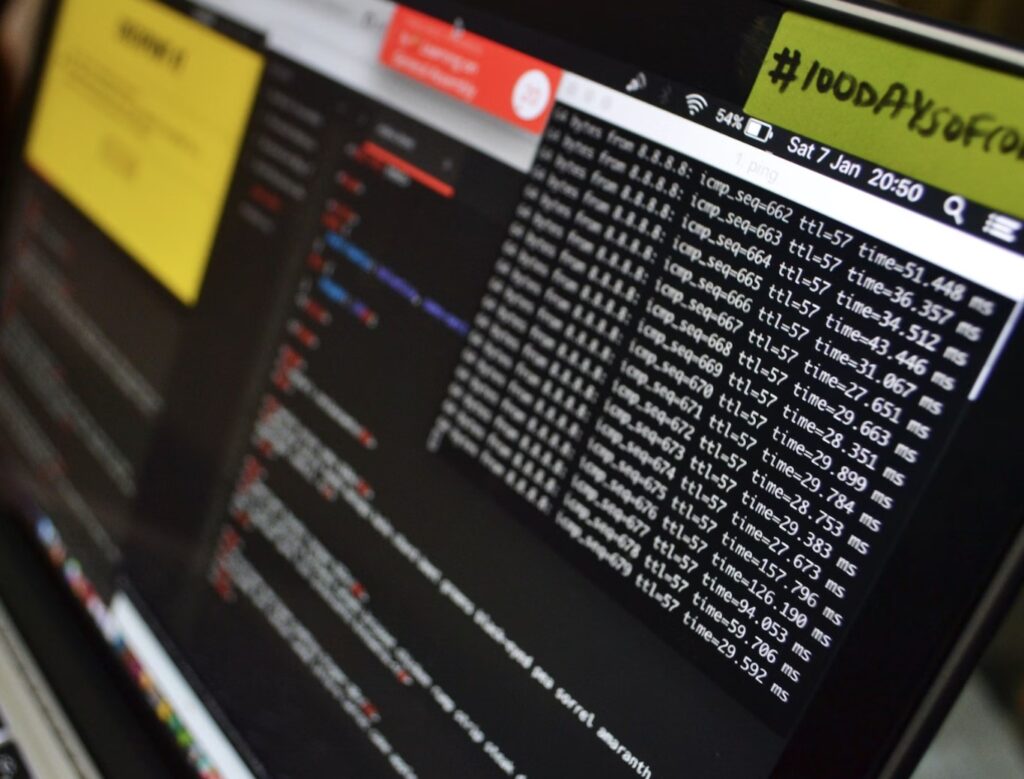

Monitorowanie ruchu sieciowego

Regularne monitorowanie ruchu sieciowego oraz analiza logów może pomóc w wykrywaniu nietypowego ruchu, co może być oznaką ataku DDoS.

Szkolenie personelu

Zapewnienie odpowiedniego szkolenia personelu w zakresie cyberbezpieczeństwa może zwiększyć świadomość zagrożeń związanych z atakami DDoS i pomóc w ich zapobieganiu.

DDoS to zagrożenie obecnych czasów – nie ignoruj go

Ataki DDoS stanowią istotne zagrożenie dla bezpieczeństwa w sieci, a ich konsekwencje obejmują utratę dostępu do usług, koszty finansowe, pogorszenie reputacji oraz naruszenie prywatności. W związku z tym, warto zwracać uwagę na potencjalne ataki DDoS i stosować się do zasad zapobiegania, takich jak wdrożenie systemów rozpoznawania i łagodzenia ataków, zastosowanie redundancji, wykorzystanie usług chmurowych, monitorowanie ruchu sieciowego oraz szkolenie personelu.

Zobacz: Cisco Networking Academy

Dzięki tym działaniom można zminimalizować ryzyko ataków DDoS i lepiej zabezpieczyć swoją infrastrukturę IT.

Autor: Kamil Gliński, dziennikarz Vault-Tech

Polecamy również: