Sprawdź, jak działa portfel kryptowalut, czym różni się hardware wallet od aplikacji mobilnej i poznaj zasady ochrony seed phrase w 2025 r.

Portfel kryptowalut. Przewodnik bezpieczeństwa na 2025 rok

Gwałtowny skok cen bitcoina i etheru na początku 2025 r. sprawił, że pytanie o realną ochronę portfela kryptowalut przestało być domeną ekspertów, a stało się codziennym dylematem inwestorów detalicznych.

Skoro cyberprzestępczość wokół kryptowalut wyewoluowała w pełnoprawny sektor gospodarki cieni, wybór odpowiedniego – najlepszego portfela kryptowalut 2025 – stanowi dziś podstawę zarządzania cyfrowym majątkiem.

Hardware wallet, software wallet, a może portfel non-custodial? Różnice, o których musisz pamiętać

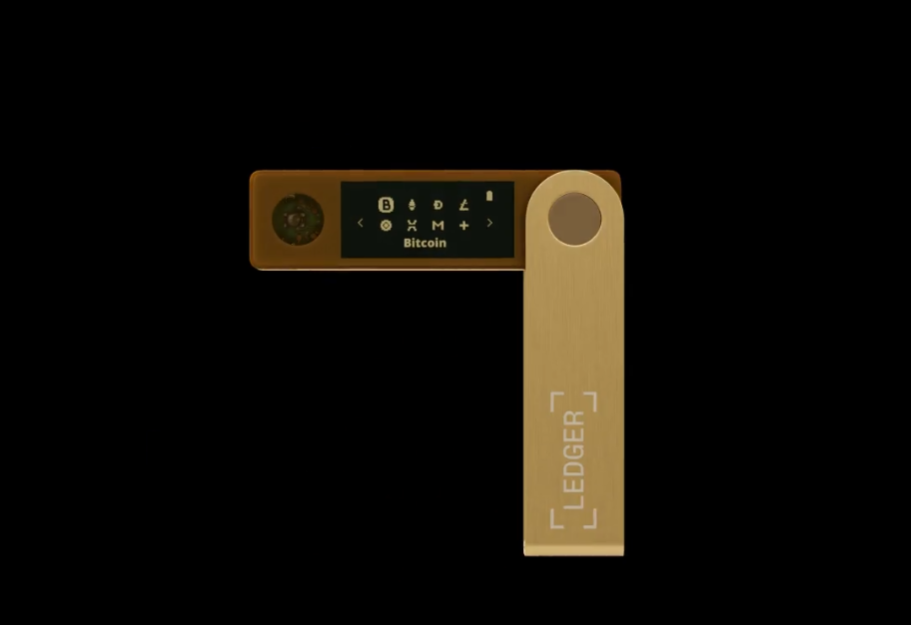

Niezależnie od tego, czy zdecydujesz się na sprzętowy hardware wallet typu Ledger Nano X, czy na pozornie wygodną aplikację mobilną Atomic Wallet, sedno problemu sprowadza się do tego, gdzie i w jakiej formie przechowywany jest klucz prywatny.

Model custodial oddaje klucz zewnętrznemu podmiotowi – zwykle giełdzie – tworząc pojedynczy cel ataku i punkt regulacyjnego zamrożenia środków. Portfel non-custodial przenosi pełną odpowiedzialność na użytkownika, ale zapewnia maksimum kontroli nad funduszami, zgodnie z zasadą “not your keys, not your coins”.

Czy otwartość kodu zawsze jest gwarancją bezpieczeństwa?

Popularne portfele, takie jak Trezor, udostępniają kod źródłowy w myśl idei open source. Społeczność ekspertów może więc szybciej wychwycić krytyczne błędy, zanim zrobi to napastnik.

Nawet udokumentowany, publicznie audytowany projekt nie jest jednak odporny na social engineering. Architektura to połowa sukcesu. Druga połowa to higiena operacyjna: aktualizacje firmware’u, kontrola sum kontrolnych oraz zakupy wyłącznie z autoryzowanych kanałów.

Seed phrase jako ostatnia linia obrony – dlaczego kopia offline nadal ma sens?

Jeżeli definicja bezpiecznej seed phrase ma dziś brzmieć wiarygodnie, musi uwzględniać zarówno wymogi standardu BIP-39, jak i praktykę awaryjnej odtwarzalności. Wielu użytkowników koncentruje się na szyfrowaniu dysków czy użyciu password managera, tymczasem w krytycznym momencie przywracania portfela liczy się fizyczna dostępność papierowej, metalowej lub hardware’owej kopii pozbawionej kontaktu z internetem.

Opis kluczowych frameworków i standardów bezpieczeństw

| Standard / Framework | Zakres i cel | Dlaczego jest ważny dla portfeli kryptowalut |

|---|---|---|

| NIST SP 800-57 (Special Publication 800-57: Recommendation for Key Management) | Kompleksowe wytyczne amerykańskiego NIST dotyczące całego cyklu życia kluczy kryptograficznych – od generowania przez dystrybucję i przechowywanie, po rotację, archiwizację oraz bezpieczne niszczenie. Dokument dzieli klucze na klasy (A, B, C), definiuje dopuszczalne długości kluczy i algorytmy dla różnych poziomów bezpieczeństwa oraz określa maksymalne „lifetime” klucza. | Producenci hardware-walletów i oprogramowania non-custodial często mapują własne polityki (np. rotację lub wygasanie kluczy w MPC) na poziomy NIST, aby spełnić wymagania audytorów lub regulatorów. Dla użytkownika oznacza to, że urządzenie powstało w oparciu o globalnie uznany schemat zarządzania kluczami. |

| BIP-39 (Bitcoin Improvement Proposal 39: Mnemonic code for generating deterministic keys) | Standaryzuje tworzenie 12- lub 24-wyrazowych fraz seed (mnemonic phrase). Każde słowo pochodzi z listy 2048 pozycji, a cała sekwencja koduje entropię 128- lub 256-bitową plus sumę kontrolną. Poprzez algorytm PBKDF2 fraza przekształcana jest w seed, z którego deterministycznie wyprowadzane są klucze prywatne. | BIP-39 sprawia, że możesz odzyskać portfel w dowolnej, kompatybilnej aplikacji – fraza z Trezora zadziała w Electrum i odwrotnie. Bez jednolitego standardu każdy portfel stosowałby własny, niekompatybilny format kopii zapasowej. |

| BIP-44 (Bitcoin Improvement Proposal 44: Multi-account hierarchy for deterministic wallets) | Rozszerza hierarchię drzewka kluczy HD (BIP-32) o stałą ścieżkę m / purpose’ / coin_type’ / account’ / change / address_index. Dzięki temu jeden seed może obsłużyć wiele blockchainów (coin_type), kont (account) i typów transakcji (change). | Portfele sprzętowe i mobilne używają BIP-44 do rozdzielenia różnych aktywów i kont bez tworzenia oddzielnych fraz seed. Użytkownik może więc jednym ruchem eksportować cały portfel (BTC, ETH, LTC) lub wyodrębnić tylko część (np. account #2) do księgowości firmowej. |

Jak to wszystko łączy się w praktyce?

- Generowanie kluczy odbywa się według BIP-39 (fraza seed) i BIP-44 (drzewo kont oraz adresów).

- Przechowywanie i rotacja kluczy w urządzeniu lub module MPC powinny realizować wytyczne NIST SP 800-57 dotyczące długości kluczy, okresu ważności i procesu niszczenia.

- Interoperacyjność: jeśli twój hardware-wallet stosuje w 100 % BIP-39/BIP-44, możesz migrować do innego portfela bez utraty środków; zgodność z NIST gwarantuje natomiast, że implementacja kluczy spełnia międzynarodowe normy bezpieczeństwa.

BIP-39 i BIP-44 zapewniają techniczny fundament odzyskiwania i struktury adresów, a NIST SP 800-57 definiuje procedury zarządzania tymi kluczami w całym cyklu życia – od pierwszego wygenerowania aż po bezpieczne wycofanie z użycia.

Multi-sig i MPC: nowy wymiar kontroli transakcji

Rosnąca popularność portfeli MPC dowodzi, że społeczność szuka balansu między wygodą a bezpieczeństwem. Mechanizmy multi-sig wymagają współpodpisu kilku kluczy, a architektura multi-party computation (MPC) rozdziela klucz prywatny na fragmenty, które nigdy nie spotykają się w jednym miejscu.

Takie rozwiązania podbijają rynek DeFi oraz segment HNWI, gdzie transakcje przekraczają setki tysięcy dolarów.

Najczęstsze błędy użytkowników i jak ich unikać

Statystyki zespołów reagowania na incydenty pokazują, że do utraty aktywów częściej prowadzi kliknięcie w fałszywy link niż spektakularny zero-day exploit. Sama podatność sprzętu ESP32, która w kwietniu 2025 r. otworzyła furtkę do przejęcia tanich portfeli, byłaby bezużyteczna, gdyby użytkownicy nie ignorowali ostrzeżeń o nieoficjalnym firmware.

Złota reguła brzmi więc: weryfikuj każdy komunikat transakcyjny na ekranie urządzenia, stosuj 2FA lub MFA przy transferach wyższych niż twoje miesięczne zarobki i nie przechowuj całego majątku w jednym miejscu.

Podsumowanie: jaki portfel kryptowalut wybrać w 2025 r.?

Nie istnieje absolutnie odporny portfel kryptowalut, lecz połączenie sprzętowego klucza z izolowanym środowiskiem offline, kopią seed phrase poza siecią i procedurą multi-sig znacząco obniża prawdopodobieństwo strat.

Jeśli uwzględnisz reputację producenta, częstotliwość aktualizacji i własne nawyki bezpieczeństwa, przestaniesz rywalizować z hakerami na polu technologii, a zaczniesz minimalizować powierzchnię ataku.

FAQ – najczęściej zadawane pytania o portfele kryptowalut

Czy portfel sprzętowy jest bezpieczniejszy od aplikacji mobilnej?

Tak. Klucz prywatny nigdy nie opuszcza izolowanego, certyfikowanego układu Secure Element, a transakcję potwierdzasz na fizycznym ekranie, co utrudnia zdalne ataki.

Ile kopii seed phrase powinienem stworzyć?

Minimum dwie w różnych lokalizacjach geograficznych – najlepiej na płytkach stalowych odpornych na ogień i wilgoć – zgodnie z zasadą 3-2-1 kopii zapasowych.

Co to jest portfel MPC i czy warto go używać?

Portfel MPC dzieli proces podpisu na kilka urządzeń lub serwerów, eliminując pojedynczy punkt awarii i sprawdzając się zwłaszcza w przypadku kont firmowych lub DAO.

Sprawdź też: