Ransomware jest rodzajem złośliwego oprogramowania, które uniemożliwia dostęp do danych lub urządzeń i żąda okupu za ich zwrot. Ataki ransomware szyfrują pliki na urządzeniu lub blokują systemy i sieci. Prowadzi to do kosztownych zakłóceń w działaniu organizacji oraz utraty kluczowych informacji i danych.

Historia ransomware sięga wczesnych form tego zagrożenia, które prosiły jedynie o okup w zamian za klucz deszyfrujący. Taki klucz był potrzebny do odzyskania dostępu do danych lub zainfekowanego urządzenia.

Czytaj też: HPE ostrzega. Hakerzy rosyjskiego rządu mieli dostęp do poczty pracowników

Obecne ataki ransomware są znacznie bardziej zaawansowane i szkodliwe. Niektóre proste formy ransomware blokują system bez uszkadzają pliki, ale bardziej zaawansowane wykorzystują technikę zwaną „cryptoviral extortion”. Co to takiego? To wymuszenie kryptowirologiczne, polegające na trwałym zablokowaniu dostępu do danych osobistych ofiary, chyba że zostanie zapłacony okup.

Co to jest ransomware? Definicja

Ransomware jest jednym z najbardziej opłacalnych i popularnych modeli cyberprzestępczości. Ataki mogą być przeprowadzane zarówno przez cyberprzestępców, jak i grupy sponsorowane przez rządy niektórych krajów. Ich celem jest żądanie pieniężnego okupu za zwolnienie zaszyfrowanych lub skradzionych danych.

W 2023 roku odnotowano, że ataki ransomware nie wykazują żadnych oznak spowolnienia. Raport Malwarebytes Threat Intelligence wykazał, że w ciągu jednego roku w samych czterech krajach (USA, Niemcy, Francja i Wielka Brytania) zarejestrowano 1900 ataków ransomware. Dane te ukazują alarmujące tendencje w globalnym nasileniu ataków ransomware.

Co to jest ransomware? Zobacz wideo (j. angielski) opracowane przez IBM Technology

Jak wygląda atak ransomware, czyli znane metody dystrybucji

Metody dystrybucji ransomware w 2023 roku (podobnie będzie w 2024 r.) stały się bardziej zróżnicowane i wyrafinowane. Odzwierciedlają ewolucję zagrożeń i adaptację cyberprzestępców do zmieniającego się krajobrazu cyberbezpieczeństwa.

Jak wygląda atak ransomware

- Ataki na łańcuch dostaw. Zamiast atakować pojedyncze ofiary, ataki na łańcuch dostaw zwiększają zasięg ataku. Przykładem może być atak na firmę Kaseya w 2021 roku, który dotknął co najmniej 1500 jej klientów będących dostawcami usług zarządzanych.

- Podwójne wymuszanie. Tradycyjnie ransomware polegało na szyfrowaniu informacji w systemie i żądaniu okupu za klucz deszyfrowania. W modelu podwójnego wymuszania, oprócz szyfrowania danych, atakujący także eksportują dane do oddzielnej lokalizacji. Mogą one być wykorzystane do innych celów, w tym do ujawnienia informacji na publicznej stronie internetowej, jeśli nie zostanie otrzymany okup.

- Ransomware jako usługa (RaaS). Obecnie atakujący mogą korzystać z gotowych rozwiązań ransomware dostępnych na zasadzie subskrypcji. RaaS umożliwia korzystanie z platformy dostarczającej niezbędny kod ransomware i infrastruktury operacyjnej do prowadzenia i utrzymania kampanii ransomware.

- Ataki na nieskorygowane systemy. Wiele ataków ransomware nadal wykorzystuje znane luki w nieskorygowanych systemach. Chociaż istnieją ataki wykorzystujące nowe, nieznane luki zero-day, większość ataków nadal opiera się na znanych słabościach.

- Phishing. W 2022 roku wiele ataków ransomware było inicjowanych przez e-maile phishingowe. Forma ta jest często podstawową przyczyną infekcji.

- Skupienie na wymuszaniu danych. Niektóre grupy przestępcze osiągają sukces bez wdrażania payloadu, a jedynie poprzez wymuszanie i publikowanie skradzionych danych online, jeśli ich żądania nie zostaną spełnione.

- Zyski z monetyzacji danych. Skradzione dane są cenne nie tylko dla ich właścicieli. Jeden skompromitowany komputer może dostarczyć przestępcom mnóstwo tajemnic firmowych i wrażliwych dokumentów gotowych do sprzedaży.

- Atakowanie punków końcowych w chmurze. Zwiększająca się migracja organizacji do chmury zmienia krajobraz podatności na ataki ransomware. Błędy konfiguracyjne i nieskorygowane luki są głównymi celami grup ransomware.

- Atakowanie nietypowych platform. Ransomware dociera również do mniej popularnych platform, co zwiększa ryzyko dla urządzeń krytycznych dla biznesu bez gotowych kopii zapasowych.

- Automatyzacja w skalowaniu. Grupy ransomware stosują automatyzację w celu maksymalizacji zysków, ograniczając błędy ludzkie i usprawniając procesy.

- Wykorzystywanie luk zero-day. Grupy ransomware są gotowe do wykorzystywania nieznanych luk w oprogramowaniu, stosując strategie obejmujące zakupienie dostępu do systemów ofiar od początkowych dostawców dostępu.

Rozwój i dywersyfikacja metod dystrybucji ransomware pokazują, jak dynamicznie zmienia się krajobraz cyberzagrożeń. Organizacje muszą być świadome tych metod i odpowiednio dostosowywać swoje strategie bezpieczeństwa, aby skutecznie przeciwdziałać tym zagrożeniom.

Przykłady ataków ransomware z 2023 roku

W 2023 roku odnotowano szereg znaczących ataków ransomware, które uwypukliły rosnące zagrożenie i złożoność tego typu cyberataków. Oto najpopularniejsze z nich:

Lehigh Valley Health Network

W lutym sieć szpitali LVHN w Pensylwanii padła ofiarą ataku grupy BlackCat, która zażądała okupu. Po odmowie zapłaty atakujący opublikowali intymne zdjęcia pacjentów onkologicznych, co stanowiło przykład coraz bardziej bezwzględnych taktyk wymuszeń stosowanych przez organizacje przestępcze w 2023 roku.

U.S. Marshals Service

W lutym U.S. Marshals Service doświadczyło ataku ransomware, który wpłynął na jednen system, powodując długotrwałe zakłócenia. Dane dotyczące śledztw i pewnych pracowników zostały skompromitowane, choć program ochrony świadków pozostał bezpieczny.

Dish Network

W lutym amerykański dostawca telewizji satelitarnej Dish Network padł ofiarą ataku, który wpłynął na dane ponad 290 000 osób, głównie pracowników. Firma poinformowała, że zapłaciła okup.

Western Digital

W marcu producent urządzeń do przechowywania danych, Western Digital, doświadczył ataku grupy BlackCat, który obejmował kradzież danych i zakłócenie działalności biznesowej. Grupa przestępcza ujawniła skradzione dane, w tym materiały z wideokonferencji firmy.

Miasto Dallas

W maju miasto Dallas w Teksasie zostało zaatakowane przez grupę Royal ransomware, powodując znaczne zakłócenia sieciowe i wymuszając zamknięcie sądów. Napastnicy uzyskali dostęp, kradnąc poświadczenia do kont serwisowych, i utrzymywali obecność w systemie przez miesiąc przed wdrożeniem ransomware.

Prospect Medical Holdings

W sierpniu kalifornijska grupa medyczna Prospect Medical Holdings padła ofiarą ataku ransomware grupy Rhysida, co wpłynęło na 16 szpitali i tysiące pracowników. Informacje, w tym dane osobowe i medyczne, zostały skradzione i wystawione na sprzedaż na dark webie.

MGM Resorts

W lipcu gigant kasynowy MGM Resorts doświadczył ataku ransomware grupy BlackCat, który spowodował zakłócenia działalności i straty w wysokości 100 milionów dolarów. Atakujący uzyskali dostęp poprzez atak socjotechniczny na dostawcę zarządzania tożsamością i dostępem – Okta.

Boeing

W październiku gigant lotniczy Boeing był celem ataku grupy LockBit, która zagroziła ujawnieniem rzekomo skradzionych danych. Boeing rozpoczął dochodzenie w koordynacji z organami ścigania, a grupa LockBit tymczasowo usunęła firmę z listy swoich ofiar, tylko po to, by ponownie ją dodać i opublikować dane.

Ardent Health Services

W listopadzie Ardent Health Services w Tennessee padło ofiarą ataku ransomware, który wpłynął na dostęp do serwerów korporacyjnych, internetu i programów klinicznych. Wiele szpitali należących do Ardent musiało przekierować karetki i tymczasowo wstrzymać procedury niezwiązane z nagłymi wypadkami.

Te ataki ilustrują rosnące zagrożenie, jakie stanowi ransomware dla różnych sektorów, od opieki zdrowotnej po rządowe agencje i duże korporacje. Pokazują także rosnącą zuchwałość i bezwzględność grup ransomware w stosowaniu taktyk wymuszeń.

Trendy: Cyberbezpieczeństwo 2024

Co chroni przed ransomware?

Ochrona przed ransomware obejmuje szereg strategii i najlepszych praktyk, które pomagają zapobiegać, wykrywać i reagować na takie ataki.

Zapory sieciowe są pierwszą linią obrony przed ransomware. Skanują ruch przychodzący i wychodzący w poszukiwaniu potencjalnych zagrożeń, umożliwiając zespołom bezpieczeństwa monitorowanie oznak złośliwych ładunków. Idealnie, zapory powinny być wyposażone w zdolność do głębokiej inspekcji pakietów (DPI), co pozwala na automatyczne identyfikowanie pakietów z zainfekowanym oprogramowaniem.

Niezmienialne kopie zapasowe chronią dane z kolei przed korupcją, zarówno złośliwą, jak i przypadkową. Zapewniają, że w przypadku ataku ransomware dane mogą być przywrócone bez konieczności płacenia okupu. Ważne jest, aby regularnie tworzyć kopie zapasowe, używając co najmniej dwóch kopii, z czego jedna powinna być przechowywana offline.

Wierzę, że rok 2024 będzie rokiem, w którym przedsiębiorstwa uznają, że są tak bezpieczne i odporne, jak ich ludzie, a nie ich technologie. Tylko poprzez wspieranie inicjatyw, dla których priorytetem jest dobrostan, nauka i rozwój oraz regularne ćwiczenia w sytuacjach kryzysowych, organizacje mogą lepiej przygotować się na przyszłość

Bec McKeown, dyrektor z Immersive Labs, przekonuje, by traktować pracowników jak ludzkie zapory sieciowe

Kolejna ważna sprawa: segmentacja sieci. Zapobiega swobodnemu przemieszczaniu się ransomware między systemami i urządzeniami. Każdy podsystem w sieci powinien mieć indywidualne kontrole bezpieczeństwa, ścisłe i unikalne polityki dostępu oraz oddzielną zaporę i bramę.

Bardzo ważne są także regularne szkolenia z zakresu bezpieczeństwa. Pomagają pracownikom rozpoznawać oznaki ataków phishingowych, bezpiecznie pobierać i instalować aplikacje, rozpoznawać podejrzane pliki wykonywalne i linki, a także utrzymywać bezpieczne poświadczenia i silne hasła. Idąc dalej, oceny podatności systemów na ataki to kolejne aktywności, jakie warto realizować. Pozwalają na identyfikację słabości, takich jak:

- Błędy konfiguracji systemu

- Problemy z zachowaniami personelu

- Słabe hasła dostępu

- Błędy w bazach danych umożliwiające ataki SQL injection

Powinniśmy również stworzyć białą listę aplikacji. Ta metoda pozwala kontrolować, jakie oprogramowanie pracownicy mogą instalować na swoich urządzeniach, co jest skutecznym sposobem zapobiegania instalacji zainfekowanego oprogramowania, a przynajmniej minimalizacji ryzyka. Dodatkowo stwórzmy piaskownicę. Piaskownice to odizolowane środowiska, które pozwalają na uruchamianie programów i wykonywanie plików bez wpływu na urządzenie hosta lub sieć. Stanowi to dodatkową warstwę ochrony przed różnymi typami ataków cybernetycznych, w tym ransomware.

Stosuj również następujące praktyki:

- Wzmocnienie ochrony punktów końcowych. Ochrona punktów końcowych sieci, w tym laptopów, tabletów, telefonów komórkowych i urządzeń Internetu rzeczy jest kluczowa. Obejmuje to blokowanie ruchu i aplikacji podatnych na cyberzagrożenia oraz ostrzeganie pracowników przed ryzykownymi witrynami internetowymi.

- Aktualizacje oprogramowania. Regularne aktualizacje i łatki oprogramowania są niezbędne do ochrony aplikacji, programów antywirusowych, systemów wykrywania i zapobiegania intruzom, systemów operacyjnych i innych krytycznych komponentów przed wykorzystaniem luk bezpieczeństwa przez ransomware.

- Poprawa bezpieczeństwa e-maili. Zabezpieczenia e-maili, w tym filtrowanie przychodzących wiadomości e-mail z podejrzanymi załącznikami, odrzucanie adresów znanych spamerów i zastosowanie technologii takich jak SPF, DMARC i DKIM, są kluczowe do przeciwdziałania phishingowi i innym pułapkom socjotechnicznym.

- Zasada najmniejszych uprawnień. Ograniczenie poziomu dostępu pracowników do niezbędnego minimum dla wykonywania ich ról pomaga ograniczyć szkody w przypadku ataku ransomware. Jeśli intruz kompromituje dane pracownika, skradzione poświadczenia nie pozwolą na przeniknięcie między systemami.

- Blokowanie wykonania skryptów. Zapobiegaj atakom ransomware, wyłączając możliwość wykonania skryptów w systemach Windows, co uniemożliwia uruchamianie złośliwych kodów JavaScript i VBScript zawartych w plikach .zip.

- Korzystanie z CASB dla usług chmurowych. Cloud Access Security Broker (CASB) to oprogramowanie działające jako pośrednik między użytkownikami chmury a danymi, co jest istotne dla zapewnienia bezpieczeństwa w chmurze, w tym monitorowania aktywności w chmurze i egzekwowania polityk bezpieczeństwa.

- Ograniczenia Bring-Your-Own-Device (BYOD). Nieuregulowane korzystanie z prywatnych urządzeń pracowników może stanowić ryzyko dla sieci. Polityka BYOD powinna określać zasady korzystania z prywatnych urządzeń oraz zapewniać, że urządzenia pracowników i gości, takie jak telefony komórkowe, korzystają z oddzielnych sieci Wi-Fi, poza siecią korporacyjną.

Stosowanie tych strategii i najlepszych praktyk może znacznie zwiększyć ochronę przed ransomware. Zmniejszy ryzyko infekcji i minimalizuje potencjalne szkody w przypadku ataku.

Co jeszcze warto wiedzieć o ransomware? Odpowiadamy na popularne pytania

Co robić po ataku ransomware?

Reagowanie na atak ransomware wymaga natychmiastowej akcji, począwszy od szybkiego rozpoznania zagrożenia, przez izolację zainfekowanych systemów w celu zapobiegania dalszemu rozprzestrzenianiu się złośliwego oprogramowania.

Ważne jest również zgłoszenie incydentu do odpowiednich organów ścigania i agencji regulacyjnych. Następnym krokiem jest dokładna analiza ataku, aby zrozumieć jego przyczyny i zapobiec podobnym wydarzeniom w przyszłości.

Kluczowym elementem jest również odzyskiwanie danych z kopii zapasowych i ocena skutków ataku. Istotne jest poinformowanie wszystkich zainteresowanych stron, w tym pracowników, klientów i partnerów, o ataku i jego wpływie. Na koniec należy dokonać przeglądu i ulepszenia istniejących środków bezpieczeństwa, aby wzmocnić ochronę przed przyszłymi atakami.

W jaki sposób można paść ofiarą ransomware?

Paść ofiarą ransomware można poprzez phishing, czyli otwarcie zainfekowanego e-maila lub kliknięcie na złośliwy link, co instaluje ransomware na urządzeniu. Inną metodą jest wykorzystanie istniejących luk w zabezpieczeniach systemów operacyjnych, aplikacji lub oprogramowania.

Ataki mogą również nastąpić poprzez pobranie zainfekowanego oprogramowania lub aplikacji z niezaufanych źródeł. Dodatkowo, korzystanie z publicznych lub niezabezpieczonych sieci Wi-Fi może zwiększać ryzyko infekcji. Ransomware może również rozprzestrzeniać się przez sieci, gdy jedno urządzenie zostanie zainfekowane, co zagraża innym urządzeniom w tej samej sieci.

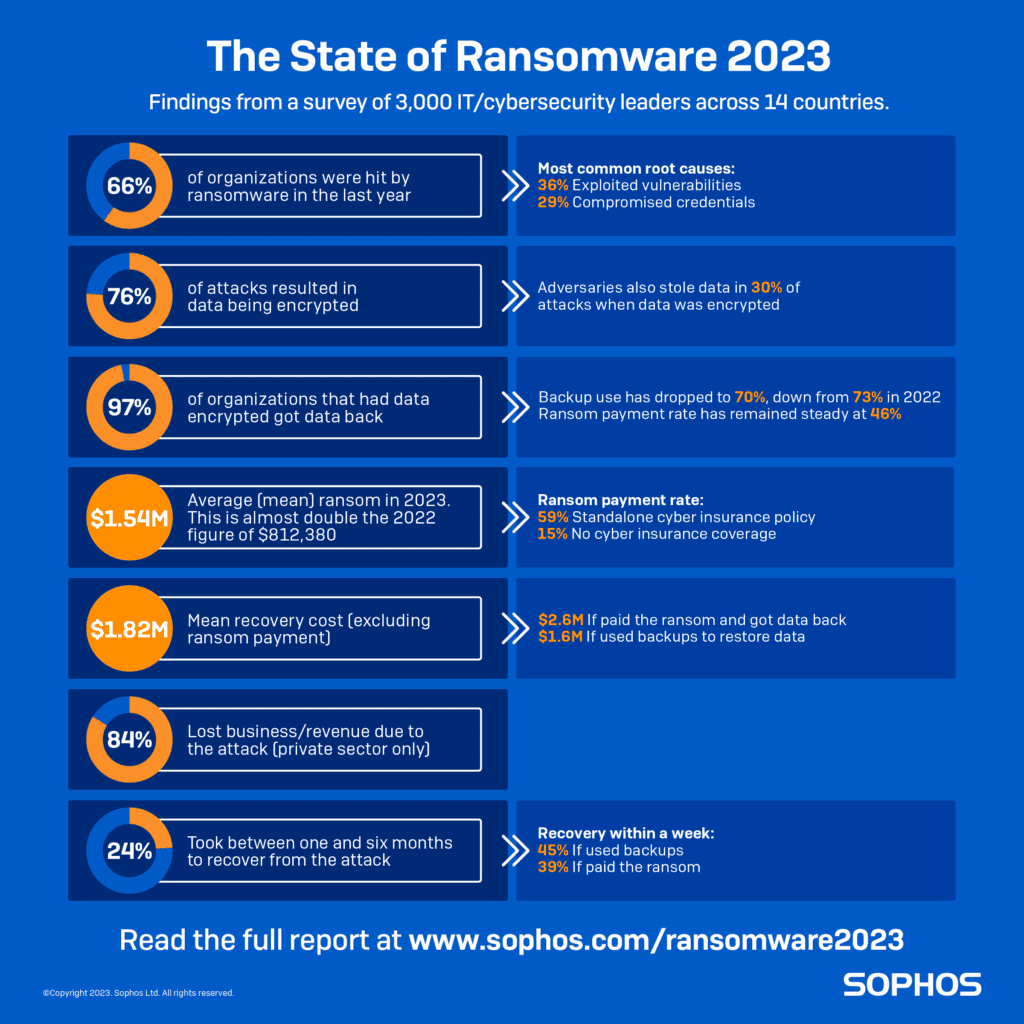

Aż 71% firm z obszaru handlu detalicznego, które zostały zaatakowane przez oprogramowanie ransomware, stwierdziło, że ich dane zostały zaszyfrowane – podaje firma Sophos w raporcie nt. ransomware w 2023 roku. Oto dodatkowe dane i ciekawe fakty w formie infografiki:

Czy ransomware to wirus?

Ransomware nie jest technicznie wirusem, ale rodzajem złośliwego oprogramowania (malware). Podstawowa różnica polega na sposobie rozprzestrzeniania się i działania.

Wirusy rozprzestrzeniają się samodzielnie, infekując pliki i programy, podczas gdy ransomware zazwyczaj wymaga interakcji użytkownika, takiej jak otwarcie zainfekowanego załącznika e-mailowego, aby zainstalować się na urządzeniu. Ransomware szyfruje pliki ofiary i żąda okupu za ich odszyfrowanie, co odróżnia go od tradycyjnych wirusów, które często mają na celu uszkodzenie systemu lub kradzież danych.

Którą drogą oprogramowanie ransomware najczęściej przedostaje się do systemu?

Najczęstszą drogą, przez którą oprogramowanie ransomware przedostaje się do systemów, jest phishing. Phishing to technika socjotechniczna, w której atakujący wysyłają fałszywe e-maile lub wiadomości, często wyglądające na wiarygodne, zawierające złośliwe załączniki lub linki. Gdy użytkownik kliknie na link lub otworzy załącznik, ransomware zostaje pobrane i zainstalowane na jego urządzeniu. Ta metoda jest skuteczna, ponieważ polega na wykorzystaniu ludzkich błędów i nieuwagi, a nie na technicznych lukach bezpieczeństwa.

Czy antywirus chroni przed ransomware?

Tak, program antywirusowy może zapewnić ochronę przed ransomware, ale nie jest to rozwiązanie niezawodne. Nowoczesne programy antywirusowe często mają wbudowane funkcje wykrywania i blokowania ransomware, analizując wzorce zachowań i identyfikując podejrzane działania.

Polecane przez nas narzędzia:

Symantec Norton 360. To wszechstronny pakiet zabezpieczeń oferujący ochronę przed ransomware, wirusami i innymi zagrożeniami cybernetycznymi.

McAfee Total Protection. Znany ze swojej zdolności do blokowania ransomware, oferuje również ochronę prywatności i narzędzia do zarządzania hasłami.

Bitdefender Antivirus Plus. Zawiera zaawansowane funkcje do wykrywania i blokowania ransomware.

ESET NOD32 Antivirus. Skutecznie chroni przed ransomware dzięki zaawansowanym funkcjom wykrywania i prewencji.

Ze względu na ciągły rozwój i ewolucję ransomware, nie wszystkie ataki mogą zostać wykryte i zablokowane. Oprócz korzystania z programów antywirusowych zaleca się stosowanie dodatkowych środków bezpieczeństwa, takich jak regularne tworzenie kopii zapasowych danych i edukacja pracowników w zakresie bezpieczeństwa cybernetycznego.

Autor: Kamil Gliński, dziennikarz Vault-Tech.pl

Kamil Gliński wykazuje się głęboką wiedzą i doświadczeniem w dziedzinie cyberbezpieczeństwa, co jest kluczowe dla ochrony danych i systemów w dynamicznie zmieniającym się środowisku cyfrowym. Jego umiejętność identyfikowania potencjalnych zagrożeń i stosowania najnowszych technologii ochrony sprawiają, że jest cenionym ekspertem. Ponadto jego zaangażowanie w ciągłe doskonalenie umiejętności i aktualizowanie wiedzy o nowych zagrożeniach oraz rozwiązaniach w cyberbezpieczeństwie podkreśla profesjonalizm w zapewnianiu wysokiego poziomu bezpieczeństwa. Współpracuje z Vault-Tech.pl od samego początku istnienia serwisu.

Czytaj również:

- Cyberzagrożenia – rodzaje

- Co to jest Telegram?

- Ransomware zaatakował 3 800 serwerów. CISA twierdzi, że ma rozwiązanie

- Shell potwierdził atak ransomware Clop. „Nie rozmawiamy z przestępcami”

Redaktorzy Vault-Tech.pl samodzielnie wybierają, recenzują i polecają produkty. Jeśli kupujesz za pośrednictwem linków partnerskich, możemy otrzymywać prowizje ze sprzedaży, dzięki którym serwis jest rozwijany.

Dziękujemy, że przeczytałaś/eś nasz artykuł. Obserwuj Vault-Tech.pl w Wiadomościach Google, aby być na bieżąco.