Dziesiątki tysięcy routerów D-Link, które osiągnęły koniec swojego cyklu życia, są podatne na krytyczny problem bezpieczeństwa. Pozwala on nieautoryzowanemu i zdalnemu atakującemu zmienić hasło dowolnego użytkownika, a następnie przejąć pełną kontrolę nad urządzeniem.

Luka została odkryta w modemie D-Link DSL6740C przez badacza bezpieczeństwa Chaio-Lin Yu (Steven Meow), który zgłosił ją do tajwańskiego centrum reagowania na incydenty komputerowe (TWCERTCC).

Warto zauważyć, że urządzenie nie było dostępne w USA i osiągnęło fazę końca wsparcia (EoS) na początku roku.

W komunikacie D-Link ogłosił, że nie naprawi problemu. Zaleca „wycofanie i wymianę urządzeń D-Link, które osiągnęły EOL/EOS”. Są to skróty od end of life (koniec cyklu życia) i end of support (koniec wsparcia technicznego).

Pojawiły się również inne luki

Chaio-Lin Yu zgłosił do TWCERTCC jeszcze dwie inne luki, wstrzyknięcie komend OS i problem z przechodzeniem ścieżek.

Trzy problemy z lukami są podsumowane następująco:

- CVE-2024-11068 — luka, która pozwala nieautoryzowanym atakującym na modyfikację hasła dowolnego użytkownika poprzez uprzywilejowany dostęp do API, dając im dostęp do usług Web, SSH i Telnet modemu. (Wynik CVSS v3: 9.8 „krytyczny”).

- CVE-2024-11067 — luka przechodzenia ścieżek pozwalająca nieautoryzowanym atakującym na odczyt dowolnych plików systemowych, pobranie adresu MAC urządzenia i próbę logowania przy użyciu domyślnych danych uwierzytelniających. (Wynik CVSS v3: 7.5 „wysoki”)

- CVE-2024-11066 — błąd umożliwiający atakującym z uprawnieniami administratora wykonanie dowolnych komend na systemie operacyjnym hosta poprzez określoną stronę internetową. (Wynik CVSS v3: 7.2 „wysoki”)

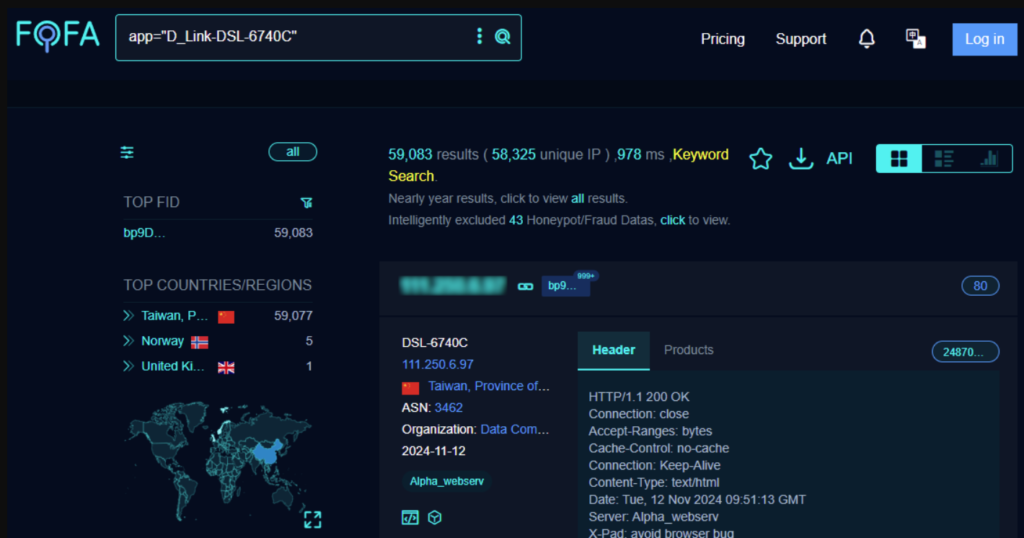

Szybkie wyszukiwanie w wyszukiwarce FOFA dla publicznie ujawnionych urządzeń i oprogramowania pokazuje, że w internecie dostępnych jest blisko 60 000 modemów D-Link DSL6740C, z których większość znajduje się na Tajwanie.

TWCERTCC opublikowało zalecenia dotyczące czterech kolejnych luk wstrzyknięcia komend OS o wysokiej wadze, które wpływają na to samo urządzenie D-Link. Błędy są monitorowane jako CVE-2024-11062, CVE-2024-11063, CVE-2024-11064 i CVE-2024-11065.

Chociaż liczba podatnych urządzeń ujawnionych w publicznej sieci jest znacząca, D-Link jasno stwierdził w przeszłości, że urządzenia z końca cyklu życia (EoL) nie są objęte aktualizacjami — nawet w przypadku krytycznych błędów.

Jeśli użytkownicy nie mogą wymienić dotkniętego urządzenia na wariant, który nadal jest wspierany przez dostawcę, powinni przynajmniej ograniczyć zdalny dostęp i ustawić bezpieczne hasła dostępu.

Czytaj też: