Według raportu Chainalysis o przestępczości kryptowalutowej, w 2024 roku skradziono kryptowaluty o wartości 2,2 miliarda dolarów z różnych platform. Z tej sumy 1,34 miliarda dolarów zostało skradzione przez hakerów powiązanych z Koreą Północną, w 47 incydentach hakerskich (z łącznie 303).

Między 2021 a 2023 rokiem platformy zdecentralizowanych finansów (DeFi) były głównymi celami ataków kryptowalutowych, ale w drugim i trzecim kwartale 2024 roku najbardziej atakowane były usługi scentralizowane.

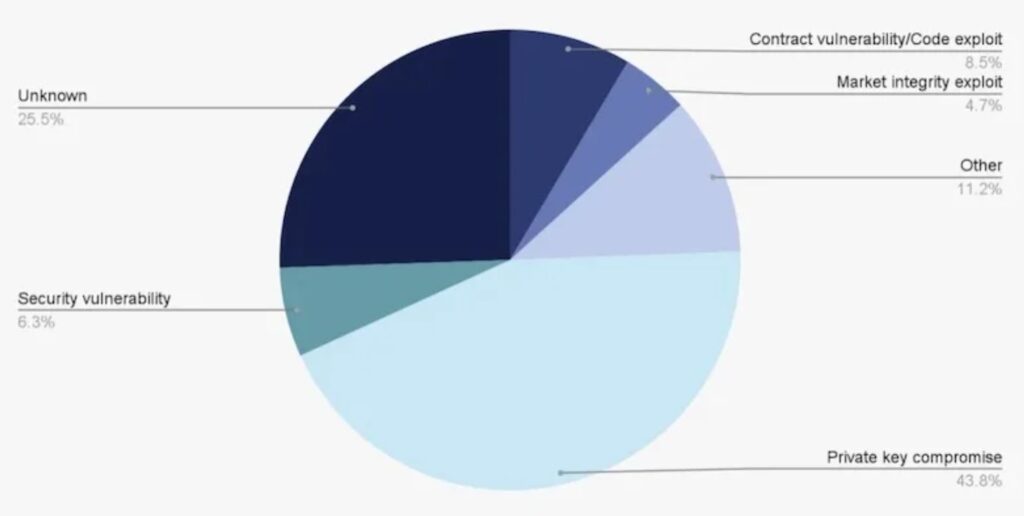

„Ta zmiana z DeFi na usługi scentralizowane podkreśla rosnące znaczenie zabezpieczania mechanizmów często wykorzystywanych w atakach, takich jak klucze prywatne. Dla usług scentralizowanych, zapewnienie bezpieczeństwa kluczy prywatnych jest kluczowe, ponieważ kontrolują one dostęp do zasobów użytkowników” — zauważył Chainalysis.

Biorąc pod uwagę, że scentralizowane giełdy zarządzają znacznymi kwotami funduszy użytkowników, wpływ kompromitacji klucza prywatnego może być druzgocący. Wystarczy spojrzeć na atak na DMM Bitcoin o wartości 305 milionów dolarów, który jest jednym z największych exploitów kryptowalutowych do tej pory i mógł mieć miejsce z powodu niewłaściwego zarządzania kluczami prywatnymi lub braku odpowiednich zabezpieczeń.

Hakerzy z Korei Północnej: plaga kryptowalutowa

Ataki kryptowalutowe stają się coraz częstsze, jak odkryła firma, i hakerzy są coraz lepsi w kradzieży większych sum (powyżej 100 milionów dolarów).

Nie oznacza to, że unikają poświęcania czasu i wysiłków na cele, które mogą przynieść mniejsze sumy: „Dominacja Korei Północnej na wyższym szczeblu drabiny eksploatacyjnej trwała w 2024 roku, ale rośnie również gęstość ataków na niższe kwoty, szczególnie około 10 000 dolarów”.

Eksperci zauważają, że niektóre z tych wydarzeń wydają się powiązane z północnokoreańskimi pracownikami IT, którzy coraz częściej infiltrują firmy kryptowalutowe i Web3, kompromitując ich sieci, operacje i integralność. Ci pracownicy często używają zaawansowanych taktyk, technik i procedur (TTP), takich jak fałszywe tożsamości, pośrednicy zatrudnienia stron trzecich i manipulowanie możliwościami pracy zdalnej, aby uzyskać dostęp.

Sprawdź też: Odpowiedzialność CISO: nawigowanie w krajobrazie odpowiedzialności

Potrzebna silniejsza obrona

Chainalysis wzywa firmy do priorytetowego traktowania należytej staranności przy zatrudnianiu, wdrażania solidnej higieny kluczy prywatnych i korzystania z istniejących technologii wykrywania, aby zapobiegać i łagodzić ataki.

Wzywają również do lepszej współpracy między sektorem publicznym a prywatnym w zakresie inicjatyw dotyczących udostępniania danych, rozwiązań bezpieczeństwa w czasie rzeczywistym, zaawansowanych narzędzi śledzenia i ukierunkowanego szkolenia.

Czytaj też: