Cyberprzestępcy rozprzestrzeniają koktajl złośliwego oprogramowania poprzez zhakowane wersje pakietu biurowego. Oprogramowanie wraz z malware’em promowane jest na stronach torrentowych. Uważaj na piracki Microsoft Office.

Złośliwe oprogramowanie dostarczane użytkownikom obejmuje trojany zdalnego dostępu (RAT), koparki kryptowalut, programy pobierające malware, narzędzia proxy oraz programy anty-AV.

Centrum Wywiadu Bezpieczeństwa AhnLab (ASEC) zidentyfikowało trwającą kampanię i ostrzega przed ryzykiem związanym z pobieraniem pirackiego oprogramowania.

Sprawdź: 401 vs 403

Koreańscy badacze odkryli, że napastnicy używają wielu przynęt, w tym Microsoft Office, Windows i popularnego w Korei edytora tekstu Hangul Word Processor.

Piracki Microsoft Office jako źródło złośliwego oprogramowania

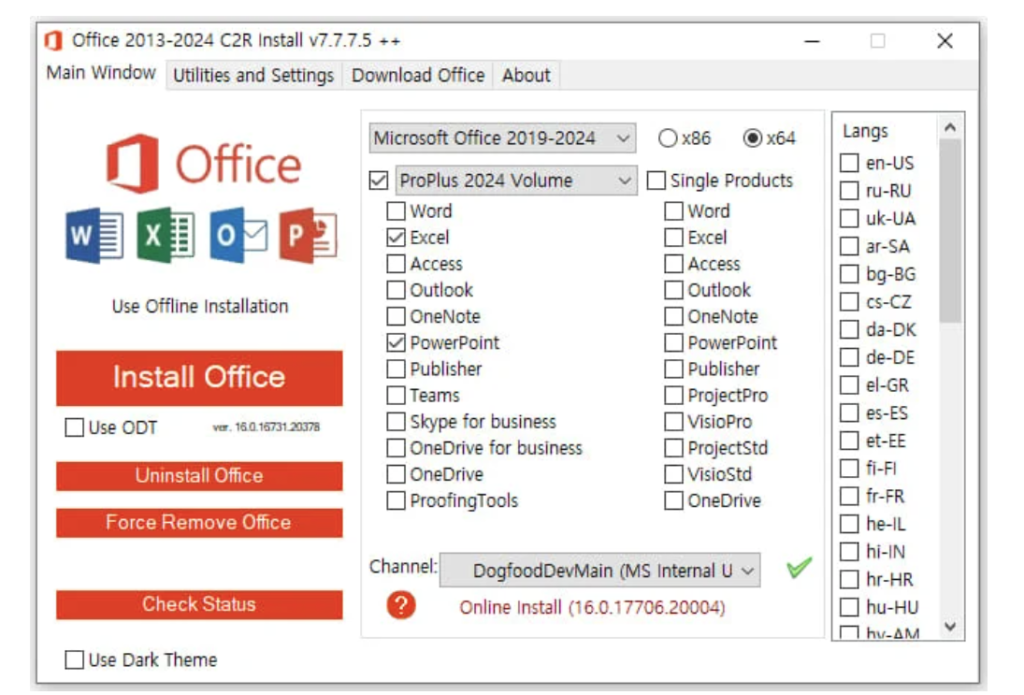

Zhakowany instalator Microsoft Office ma dobrze zaprojektowany interfejs, który pozwala użytkownikom wybrać wersję, którą chcą zainstalować, język oraz czy używać wersji 32- czy 64-bitowej.

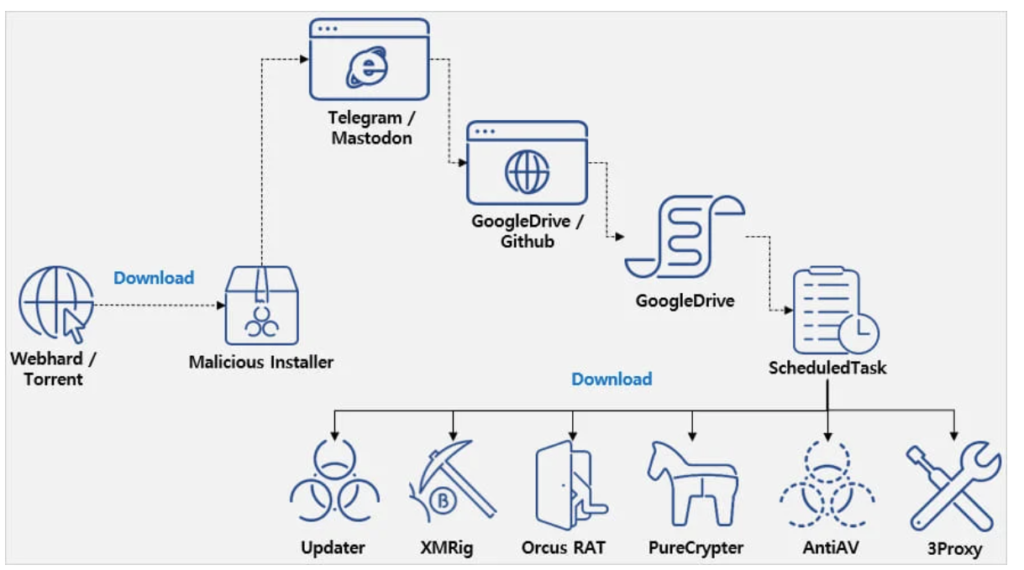

Jednak w tle instalator uruchamia zamaskowane złośliwe oprogramowanie .NET, które łączy się z kanałem Telegram lub Mastodon, aby otrzymać ważny URL do pobrania dodatkowych komponentów.

Zobacz: Brak ID dzwoniącego. Co robić?

URL wskazuje na Google Drive lub GitHub, oba legalne serwisy, które prawdopodobnie nie wywołają ostrzeżeń AV.

Pliki payload w formacie base64, umieszczone na tych platformach, zawierają polecenia PowerShell, które wprowadzają różne rodzaje złośliwego oprogramowania do systemu, rozpakowane przy użyciu 7Zip.

„Updater” wprowadza zmiany

Komponent złośliwego oprogramowania „Updater” rejestruje zadania w Harmonogramie Zadań Windows, aby zapewnić jego przetrwanie między ponownymi uruchomieniami systemu.

Według ASEC, następujące rodzaje złośliwego oprogramowania są instalowane na zaatakowanym systemie:

- Orcus RAT: umożliwia kompleksową zdalną kontrolę, w tym rejestrowanie klawiszy, dostęp do kamery internetowej, przechwytywanie ekranu i manipulowanie systemem w celu eksfiltracji danych.

- XMRig: koparka kryptowaluty, która wykorzystuje zasoby systemowe do kopania Monero. Przerywa kopanie podczas dużego zużycia zasobów, np. gdy ofiara gra, aby uniknąć wykrycia.

- 3Proxy: przekształca zainfekowane systemy w serwery proxy, otwierając port 3306 i wstrzykując je do legalnych procesów, co pozwala atakującym na przekierowanie złośliwego ruchu.

- PureCrypter: pobiera i wykonuje dodatkowe złośliwe payloady z zewnętrznych źródeł, zapewniając, że system pozostaje zainfekowany najnowszymi zagrożeniami.

- AntiAV: zakłóca i wyłącza oprogramowanie zabezpieczające poprzez modyfikację jego plików konfiguracyjnych, uniemożliwiając prawidłowe działanie i pozostawiając system podatny na działanie innych komponentów.

Nawet jeśli użytkownik odkryje i usunie któreś z powyższych złośliwych oprogramowań, moduł Updater, który uruchamia się podczas startu systemu, wprowadzi je ponownie.

Użytkownicy powinni zachować ostrożność przy instalowaniu plików pobranych z podejrzanych źródeł i ogólnie unikać pirackiego/zhakowanego oprogramowania. Zwłaszcza, jeśli to piracki Microsoft Office, czyli oprogramowanie cieszące się bardzo dużą popularnością (takie narzędzia są często używane przez cyberprzestępców).

Podobne kampanie były używane do rozpowszechniania ransomware STOP, który jest najaktywniejszą operacją ransomware skierowaną do konsumentów.

Ponieważ te pliki nie są cyfrowo podpisane, a użytkownicy są gotowi zignorować ostrzeżenia antywirusowe podczas ich uruchamiania, są często używane do infekowania systemów złośliwym oprogramowaniem, w tym przypadku całym zestawem.

Autor: Jacek Kawik, dziennikarz Vault-Tech

Czytaj więcej: