Wspierana przez rosyjskie państwo grupa hakerska Gamaredon (znana też jako „Shuckworm”) celowała w misję wojskową zachodniego kraju w Ukrainie w atakach prawdopodobnie przeprowadzonych z dysków wymiennych.

W skrócie

Badacze zagrożeń z Symantec twierdzą, że kampania rozpoczęła się w lutym 2025 i trwała do marca, podczas której hakerzy wdrożyli zaktualizowaną wersję złośliwego oprogramowania GammaSteel do wykradania danych.

Według raportu, początkowy dostęp do zainfekowanych systemów został prawdopodobnie uzyskany przez dyski wymienne zawierające złośliwe pliki .LNK, wektor, którego Gamaredon używał w przeszłości.

Badacze zauważają zmianę w taktyce grupy, w tym przejście ze skryptów VBS na narzędzia oparte na PowerShell, większą obfuskację ładunków oraz zwiększone wykorzystanie legalnych usług do unikania wykrycia.

Sprawdź też: Na czym polega podział sieci na podsieci

Najnowsze ataki Gamaredon w Ukrainie

Podczas dochodzenia, badacze zauważyli w Rejestrze Windows zainfekowanego systemu nową wartość w kluczu UserAssist, wskazującą że infekcja rozpoczęła się z zewnętrznego dysku poprzez plik skrótu o nazwie files.lnk.

Następnie, mocno zaciemniony skrypt tworzy i uruchamia dwa pliki. Pierwszy obsługuje komunikację command and control (C2), rozwiązując adres serwera przy użyciu legalnych usług i łącząc się z chronionymi przez Cloudflare adresami URL.

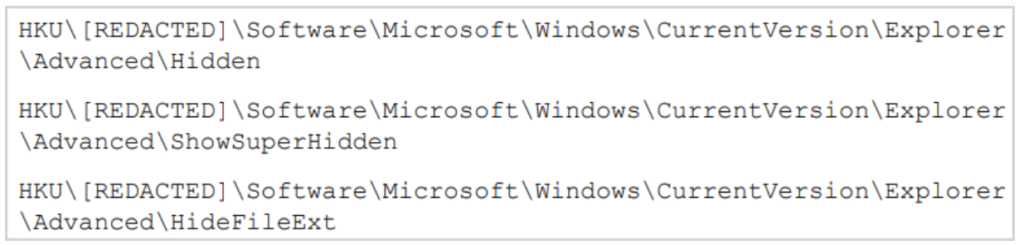

Drugi plik obsługuje mechanizm rozprzestrzeniania się w celu infekowania innych dysków wymiennych i sieciowych przy użyciu plików LNK, jednocześnie ukrywając określone foldery i pliki systemowe, aby ukryć kompromitację.

Następnie, Gamaredon użył zwiadowczego skryptu PowerShell, który może przechwytywać i wykradać zrzuty ekranu z zainfekowanego urządzenia oraz zbierać informacje o zainstalowanych narzędziach antywirusowych, plikach i uruchomionych procesach.

Finalnym ładunkiem użytym w zaobserwowanych atakach jest oparta na PowerShell wersja GammaSteel, przechowywana w Rejestrze Windows.

Złośliwe oprogramowanie może kraść dokumenty (.DOC, .PDF, .XLS, .TXT) z różnych lokalizacji jak Pulpit, Dokumenty i Pobrane, potwierdzając ciągłe zainteresowanie Gamaredon szpiegostwem.

Czytaj też: Przesyłanie dużych plików w bezpieczny sposób

Ostatecznie, złośliwe oprogramowanie używa 'certutil.exe’ do hashowania plików i wykrada je używając żądań sieciowych PowerShell. Jeśli wykradanie się nie powiedzie, Gamaredon używa cURL przez Tor do transferu skradzionych danych.

Na koniec, nowy klucz jest dodawany do 'HKCU\Software\Microsoft\Windows\CurrentVersion\Run’ aby ustanowić trwałość na komputerze docelowym.

Niedawna kampania Gamaredon odzwierciedla wysiłek zwiększenia operacyjnej dyskrecji i skuteczności, mimo ograniczonej złożoności grupy w porównaniu z innymi rosyjskimi podmiotami państwowymi.

Symantec komentuje, że różne stopniowe ale znaczące ulepszenia w taktykach, technikach i procedurach grupy zwiększają ryzyko, jakie stanowi dla zachodnich sieci, szczególnie biorąc pod uwagę niezachwianą wytrwałość Gamaredon.