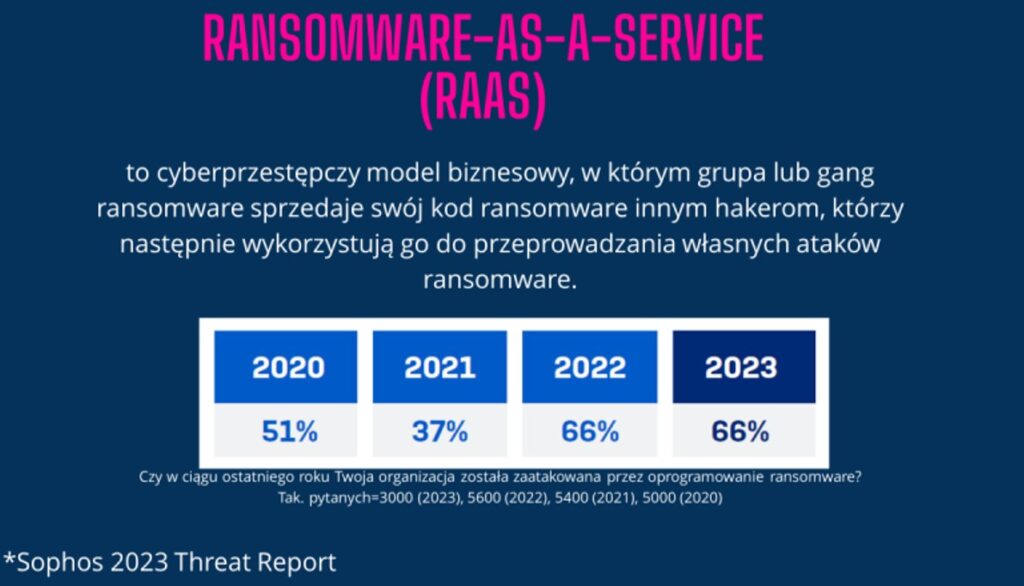

Liczba ataków ransomware rośnie z roku na rok. Jak wynika z Sophos 2023 Threat Report, aż 66 proc. firm w ubiegłym roku padło ofiarą ataku ransomware. Powrót do rzeczywistości, czyli odzyskanie danych, a także przywrócenie procesów w organizacji po takim zdarzeniu jest złożonym i coraz bardziej czasochłonnym procesem.

Kluczowym krokiem w procesie odzyskiwania danych jest identyfikacja rodzaju ransomware, z którym firma ma do czynienia. Jeżeli posiadamy fizyczny dostęp do całej infrastruktury klienta proces odzyskiwania danych jest znacznie łatwiejszy. Odzyskiwanie danych zdalnie jest również możliwe, procedura ta jest jednak bardziej skomplikowana, a niektóre metody działania mogą być wykluczone.

W jaki sposób rozpoznać, jakim rodzajem nas zaatakowano? Czasem można go zidentyfikować po samej nazwie, a czasami po rozszerzeniach plików. Często istnieją także pliki informacyjne w zaszyfrowanym folderze, które pomagają w identyfikacji wirusa, podpowiadają w jaki sposób odzyskać pliki oraz zapłacić okup. Zdarzają się przypadki, kiedy nawet najbardziej zaawansowane technologie nie są w stanie odszyfrować plików, ale po pewnym czasie klucze zostają złamane. Przykładem takiej sytuacji była niedawna akcja połączonych służb, m.in. FBI, której efektem było rozbicie jednej z najgroźniejszych grup ransomware w historii — Lokcbit. Służbom udało się zdobyć kod źródłowy ransomware, zatrzymać kilka osób i udostępnić klucze deszyfrujące. Poszukiwanie informacji na temat aktualnie dostępnych kluczy jest więc niezbędnym elementem całego procesu.

Od lat obserwujemy także rosnący trend zjawiska, jakim jest ransomware as a service (RAAS). W skrócie to biznes polegający na sprzedaży przez hakerów swoich kodów ransomware innym hakerom, którzy wykorzystują go do przeprowadzania własnych ataków.

AI w służbie cyberprzestępców

Obecnie ataki ransomware są coraz bardziej zaawansowane. Przestępcy analizują w jaki sposób są wykonywane kopie zapasowe w danej organizacji jeszcze przed rozpoczęciem szyfrowania. Kiedyś cyberataki były bardziej automatyczne i szyfrowały pliki w sposób masowy, obecnie hakerzy podchodzą do tego tematu bardziej indywidualnie, starając się wywołać jak najwięcej szkód i uniemożliwić szybkie przywrócenie danych. Można więc powiedzieć, że dziś ransomware to już nie tylko kwestia programów komputerowych, lecz również interakcji z ludźmi wspomaganych sztuczną inteligencją.

Odzyskiwanie danych krok po kroku

Klucze odszyfrowujące to nie jedyny sposób na odzyskanie danych. Specjaliści ds. cyberbezpieczeństwa, wykorzystują różne techniki i metody, włącznie z próbą odzyskania danych z ukrytych kopii zapasowych. Niekiedy kopie te są niewidoczne, ale istnieje możliwość ich odzyskania.

Odzyskiwanie danych po ataku ransomware zaczynamy od weryfikacji backupu. Kluczowe jest jednak, by proces ten odbywał się na innej maszynie niż ta, która została zaszyfrowana, aby nie zablokować możliwości odzyskania danych na pierwotnej maszynie.

— Ciekawym przypadkiem jest historia jednej z firm produkcyjnych, która zgłosiła się do nas z prośbą o odzyskanie danych. Ich informatyk, nie wiedząc o tej podstawowej zasadzie, postawił system na nowo na zaszyfrowanym serwerze i sprawdzał kolejne kopie zapasowe. Niestety, wszystkie kopie zostały zaszyfrowane, co uniemożliwiło odzyskanie danych z tej maszyny. Dane udało się odzyskać dopiero z uszkodzonego dysku, który służył do tworzenia offline’owych kopii zapasowych kilka tygodni wcześniej — mówi Piotr Kukla z Krajowego Instytutu Cyberbezpieczeństwa.

— Dzięki naszej pomocy, infrastruktura firmy wróciła do pełnej sprawności po 48 godzinach. Ten przypadek pokazuje, jak ważne jest zrozumienie procesu odzyskiwania danych oraz potencjalnych zagrożeń, które mogą uniemożliwić odzyskanie cennych dla naszej działalności informacji — dodaje specjalista ds. cyberbezpieczeństwa Piotr Kukla.

Słabości wirusów szyfrujących

Inną strategią w procesie odzyskiwania danych jest wykorzystanie słabości niektórych wirusów szyfrujących, które nie atakują plików aktualnie będących w użyciu. Z punktu widzenia użytkownika wygląda na to, że wszystko jest zablokowane, istnieją jednak metody, które mogą pozwolić na uruchomienie takiego systemu.

Jeżeli baza danych była aktywna w momencie ataku, wirus nie miał do niej dostępu i nie mógł jej zaszyfrować. Kolejnym krokiem jest analiza infrastruktury klienta w poszukiwaniu ukrytych kopii zapasowych. Nie raz zdarzyło się, że odnaleźliśmy kopie utworzone na macierzy rok wcześniej, które pozwoliły na odzyskanie kluczowych dokumentów

mówi Piotr Kukla, specjalista ds. cyberbezpieczeństwa w Krajowym Instytucie Cyberbezpieczeństwa i audytor

Bywa i tak, że dane udaje się odzyskać z uszkodzonych nośników, które zostały wymienione ze względów serwisowych. Należy zaznaczyć, że najgorszym krokiem, jaki klient może podjąć po ataku, jest próba odbudowy systemu od początku na tym samym sprzęcie. Takie działanie, zwłaszcza jeżeli odbywa się przed próbą odzyskania danych, może tylko pogłębić problem.

Wyścig z czasem

Proces odzyskiwania danych to często wyścig z czasem, który może trwać od doby do nawet miesiąca. Wyniki nie zawsze są gwarantowane – czasami udaje się odzyskać wszystkie dane, a innym razem niestety nie. Niezależnie od rezultatu, jest to z pewnością jedno z najważniejszych i najbardziej wymagających zadań w obszarze cyberbezpieczeństwa.

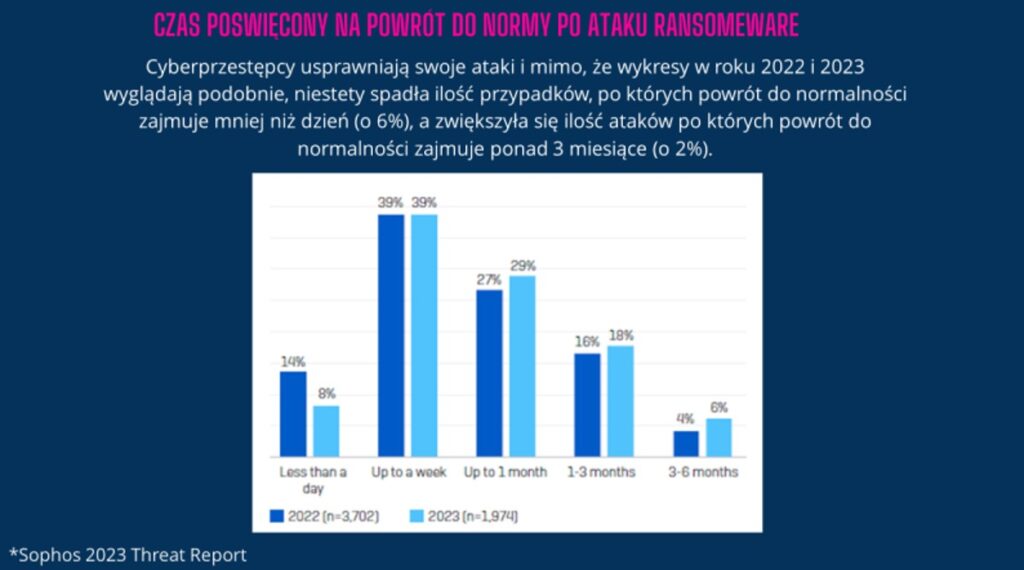

Jak wynika z raportu Sophos Threat Report 2023, niestety z roku na roku rośnie czas, jaki specjaliści potrzebują na przywrócenie normalności.

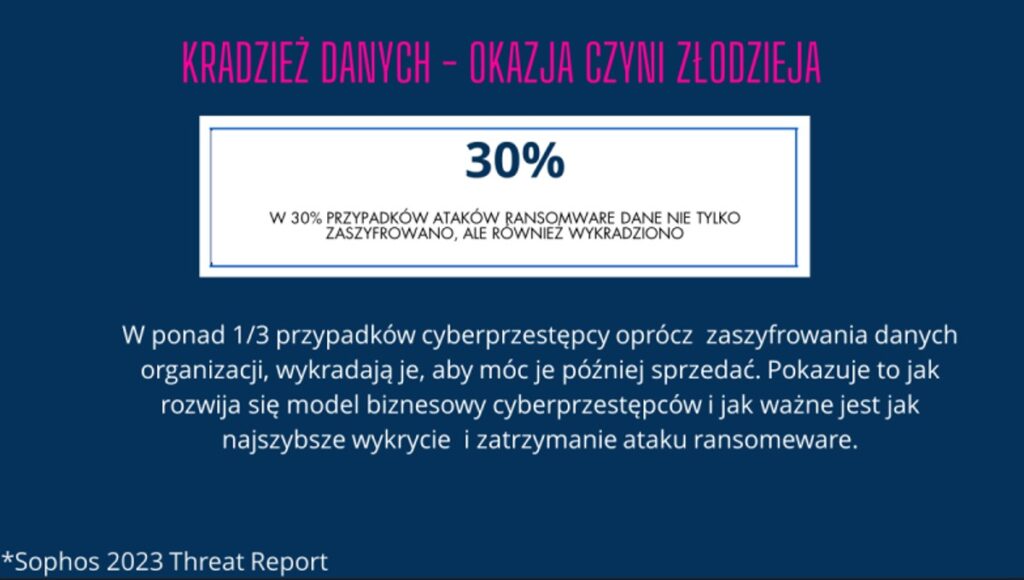

Nie tylko dla okupu

Niegdyś celem hakerów było wyłącznie zarabianie na wykupie, lecz obecnie coraz częściej przestępcy grożą opublikowaniem skradzionych danych (jak miało to miejsce w przypadku niedawnego ataku na firmę Alab). Dlatego oprócz skupienia się na procedurach odzyskiwania danych, równie ważne jest zabezpieczenie się przed potencjalnymi atakami. Warto rozważyć wdrożenie narzędzi do monitorowania systemów w czasie rzeczywistym, takich jak Security Operations Center, które pomogą zminimalizować ryzyko ataku ransomware i zwiększyć odporność organizacji na tego typu zagrożenia.

Niestety, większość firm i tak nie odzyska wszystkich danych nawet jeśli odkupią klucze deszyfrujace, dlatego tak ważne jest korzystanie z kopii zapasowych. Zapasowe centrum danych, czyli swego rodzaju serwer zewnętrzny pomaga chronić całą infrastrukturą informatyczną firmy, a w sytuacji uszkodzenia sprzętu — dzięki posiadaniu danych na serwerach w zewnętrznej firmie — umożliwia ponowne działanie systemu natychmiast po zdarzeniu. Jest to możliwe dzięki replikacji, czyli nieustannemu kopiowaniu danych na serwerach firmy zewnętrznej. Dane są przekazywane w określonych terminach, bądź po każdej zmianie.

Warto pamiętać, że ciągła replikacja, bądź replikacja w jakiś interwałach czasowych) przeniesie też zmiany wykonane przez zagrożenia ransomware. Oznacza to, że na zapasowej infrastrukturze również będziemy mieć zaszyfrowaną replikę źródłowego środowiska. Dlatego ważne jest stosowanie tzw. snapshotów (czyli migawek stanu maszyny) po stronie zapasowego centrum danych.

Piotr Kukla, specjalista ds. cyberbezpieczeństwa w Krajowym Instytucie Cyberbezpieczeństwa i audytor

O autorze: Piotr Kukla — specjalista ds. cyberbezpieczeństwa w Krajowym Instytucie Cyberbezpieczeństwa. Audytor Wiodący Systemu Zarządzania Bezpieczeństwem Informacji ISO/IEC 27001 oraz Audytor Wiodący Systemu Zarządzania Ciągłością Działania ISO/IEC 22301.

Sprawdź też: