Cyberzagrożenia to różnego rodzaju ataki i zagrożenia, które występują w świecie cyfrowym. Jest mnóstwo cyberzagrożeń, niemniej można wyróżnić kilka najważniejszych i najbardziej popularnych. Właśnie nimi zajmujemy się w niniejszym tekście.

Cyberzagrożenia – rodzaje

Poniżej przedstawiamy popularne rodzaje cyberzagrożeń:

Malware

Malware (z ang. malicious software) to złośliwe oprogramowanie, które zostało zaprojektowane w celu szkodzenia użytkownikom komputerów, smartfonów i innych urządzeń elektronicznych. Malware może mieć różne formy i cele, a do najczęściej spotykanych typów należą wirusy, trojany, ransomware i adware.

- Wirusy to programy, które mają za zadanie rozmnażać się i infekować inne pliki na komputerze lub sieci. Mogą powodować poważne szkody, takie jak utrata danych lub uszkodzenie systemu operacyjnego.

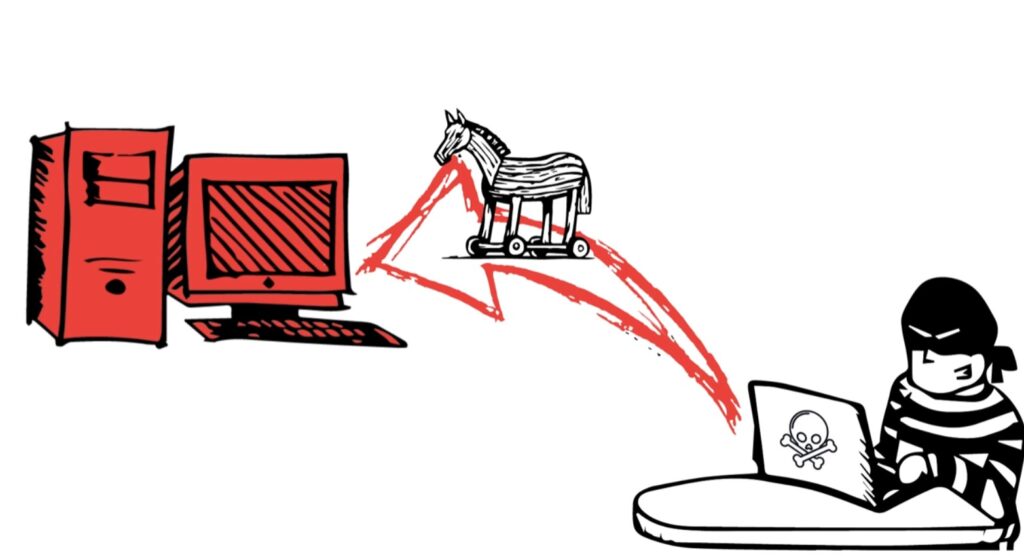

- Trojany to programy, które ukrywają się pod przyjaznym wyglądem i udają, że są nieszkodliwe, podczas gdy w rzeczywistości infekują komputer i wykorzystują go do szkodzenia użytkownikowi.

- Ransomware to złośliwe oprogramowanie, które blokuje dostęp do plików lub całego systemu i żąda okupu w zamian za ich odblokowanie.

- Adware to programy, które wyświetlają niechciane reklamy i spowalniają działanie komputera. Adware może być również wykorzystywane do zbierania danych o użytkowniku i przekazywania ich do reklamodawców.

Oprogramowanie malware może być rozpowszechniane za pomocą fałszywych linków, załączników e-mail, niebezpiecznych witryn internetowych i nielegalnych plików do pobrania. Aby zminimalizować ryzyko zainfekowania urządzenia, warto stosować oprogramowanie antywirusowe i zachować ostrożność podczas korzystania z internetu, np. nie pobierać plików z nieznanych źródeł czy unikać klikania w podejrzane linki.

Ataki typu phishing

Phishing to forma ataku internetowego polegająca na próbie wyłudzenia poufnych informacji, takich jak hasła, numery kart kredytowych i dane osobowe poprzez podszywanie się pod zaufane źródła. Atakujący tworzy fałszywe strony internetowe lub fałszywe wiadomości e-mail, które wyglądają jak autentyczne, oficjalne strony lub wiadomości od zaufanych instytucji, takich jak banki, portale społecznościowe, serwisy pocztowe itp.

IBM Security tłumaczy czym jest phishing:

Podczas ataku phishingowego atakujący podszywa się pod prawdziwe źródło i prosi ofiarę o podanie poufnych informacji, np. poprzez formularz logowania. Fałszywa strona może wyglądać identycznie jak oryginalna, co utrudnia rozpoznanie, że jest to oszustwo. Celem ataku phishingowego jest uzyskanie poufnych informacji, które mogą zostać wykorzystane do działań przestępczych takich jak kradzież tożsamości lub oszustwa finansowe.

Phishing może również obejmować fałszywe wiadomości e-mail, które wydają się pochodzić od zaufanych źródeł, takich jak banki, serwisy pocztowe czy serwisy społecznościowe. Wiadomości te zazwyczaj zachęcają odbiorcę do kliknięcia w link lub załącznik, który prowadzi do fałszywej strony internetowej lub instaluje złośliwe oprogramowanie na komputerze ofiary.

Sprawdź: Ochrona tożsamości w sieci

Aby uchronić się przed atakami phishingowymi zachowaj ostrożność podczas korzystania z internetu i unikaj klikania w linki lub też nie pobieraj plików z nieznanych źródeł. Korzystaj ponadto z oprogramowania antywirusowego, które wykryje i zablokuje niebezpieczne strony internetowe i wiadomości e-mail. Należy również uważać na żądania podania poufnych informacji i sprawdzać, czy strona, z której pochodzi prośba, jest autentyczna i bezpieczna.

Ataki typu DDoS

Atak typu DDoS (Distributed Denial of Service) polega na przeciążeniu serwera lub sieci poprzez wysyłanie ogromnej ilości żądań z wielu źródeł jednocześnie. Celem ataku DDoS jest zwykle wyłączenie strony internetowej lub usługi, co powoduje problemy w działaniu systemu lub uniemożliwia dostęp użytkownikom.

Atak DDoS jest możliwy dzięki wykorzystaniu botnetów, czyli grupy zainfekowanych komputerów, które są zdalnie kontrolowane przez hakerów. Atakujący mogą wykorzystać botnety do wysyłania dużej liczby żądań z różnych źródeł, co powoduje przeciążenie sieci i uniemożliwia normalne korzystanie z usługi.

Zobacz: Darmowy antywirus na laptopa

Ataki DDoS jako cyberzagrożenia mogą powodować poważne szkody, takie jak przerwy w działaniu witryny internetowej lub całkowite wyłączenie usługi, co może prowadzić do utraty przychodów i reputacji firmy. Ataki DDoS mogą być również wykorzystywane do wymuszania okupów lub szantażowania ofiar.

Aby uchronić się przed atakami DDoS, warto stosować odpowiednie zabezpieczenia, takie jak firewalle i filtry IP, które mogą zidentyfikować i zablokować niechciane żądania. Warto również monitorować ruch sieciowy i działać szybko, aby wykryć i zneutralizować atak, zanim spowoduje poważne szkody. Ponadto ważne jest regularne aktualizowanie oprogramowania, aby zminimalizować ryzyko wykorzystania potencjalnych luk w zabezpieczeniach.

Keylogger

Keylogger to program szpiegujący, który monitoruje i rejestruje każde naciśnięcie klawisza na klawiaturze. Może działać w sposób ukryty i niewidoczny dla użytkownika, a zebrane dane mogą być przesyłane na zdalny serwer lub zapisywane na lokalnym komputerze.

Programy szpiegujące tego typu są często wykorzystywane przez hakerów do kradzieży poufnych informacji, takich jak hasła, numery kart kredytowych i inne dane osobowe. Keylogger może również być wykorzystywany do szpiegowania pracowników w firmach, kontroli dzieci i monitorowania aktywności w sieci.

Keyloggery są często rozpowszechniane za pomocą złośliwych programów, spamu e-mail lub fałszywych witryn internetowych. Programy te często pozostają niewidoczne i trudne do wykrycia, co utrudnia ich usunięcie.

Aby uchronić się przed programami szpiegującymi stosuj oprogramowanie antywirusowe i systemowe zabezpieczenia, które mogą wykryć i zablokować niechciane programy.

Botnet

Botnet to grupa zainfekowanych komputerów lub urządzeń, które są zdalnie kontrolowane przez hakerów, zwanych botmasterami. Botnety są często wykorzystywane do przeprowadzania ataków DDoS, kradzieży poufnych informacji, spamu e-mail i innych nielegalnych działań w sieci.

Hakerzy często zainfekowują komputery botnetem za pomocą złośliwego oprogramowania, takiego jak wirusy, trojany lub keyloggery. Po zainfekowaniu komputery łączą się z serwerem kontrolnym, który umożliwia hakerom zdalną kontrolę nad botnetem.

Kaspersky tłumaczy czym jest botnet:

Botnety są często wykorzystywane do ataków DDoS, które polegają na przeciążeniu serwera lub sieci poprzez wysyłanie ogromnej ilości żądań z wielu źródeł jednocześnie. Botnety mogą również być wykorzystywane do kradzieży poufnych informacji, takich jak hasła, numery kart kredytowych i dane osobowe.

Hakerzy wykorzystują botnety do przeprowadzania nielegalnych działań, ponieważ pozwala im to na ukrycie swojej tożsamości i utrudnia śledzenie ich działań przez władze. Botnety są często wynajmowane przez hakerów za pieniądze lub wykorzystywane do szantażowania ofiar.

Aby uchronić się przed atakami botnetów, warto stosować odpowiednie zabezpieczenia, takie jak firewalle i filtry IP, które mogą zidentyfikować i zablokować niechciane żądania. Warto również monitorować ruch sieciowy i działać szybko, aby wykryć i zneutralizować botnet, zanim spowoduje poważne szkody.

Ataki typu zero-day

Ataki typu zero-day to ataki wykorzystują luki w zabezpieczeniach w oprogramowaniu, które nie są jeszcze znane lub zostały właśnie odkryte przez twórców oprogramowania. Atakujący wykorzystują te luki, zanim twórcy zdążą naprawić je w aktualizacjach lub łatkach bezpieczeństwa.

Ataki typu zero-day są szczególnie niebezpieczne, ponieważ pozwalają na obejście zabezpieczeń i uzyskanie dostępu do systemów lub danych. Są często wykorzystywane przez hakerów do kradzieży poufnych informacji, takich jak hasła, numery kart kredytowych i dane osobowe.

Ataki typu zero-day mogą być wykonywane na różne sposoby, np. poprzez fałszywe wiadomości e-mail, niebezpieczne witryny internetowe lub złośliwe pliki do pobrania. Atakujący często ukrywają złośliwe oprogramowanie w fałszywych aktualizacjach lub narzędziach, co utrudnia ich wykrycie i usunięcie.

Ransomware

Ransomware to rodzaj złośliwego oprogramowania, które blokuje dostęp do danych na komputerze lub sieci i żąda okupu za ich odblokowanie. Atakujący używają ransomware do szantażowania ofiar i wymuszania od nich pieniędzy.

Ransomware może działać na różne sposoby. Najczęściej wykorzystywane są dwa rodzaje ransomware:

- Blokujące dostęp do systemu (lockers)

- Blokujące dostęp do plików (crypto-ransomware)

Blokujące dostęp do systemu powodują, że ofiara nie może uruchomić systemu operacyjnego i wykonywać żadnych działań na komputerze. Blokujące dostęp do plików szyfrują pliki na dysku twardym, uniemożliwiając dostęp do danych.

Po zainfekowaniu ransomware ofiara otrzymuje zazwyczaj komunikat żądający okupu w zamian za klucz do odblokowania danych. Atakujący grożą usunięciem lub zniszczeniem danych, jeśli okup nie zostanie zapłacony.

Ataki typu man-in-the-middle

Atak typu man-in-the-middle (MITM) to atak polegający na podsłuchiwaniu lub ingerowaniu w komunikację między dwoma stronami w celu przechwycenia poufnych informacji, takich jak hasła, numery kart kredytowych lub inne dane osobowe. Atakujący, który przeprowadza atak MITM, może przechwycić, zmodyfikować lub podsłuchać komunikację między dwoma stronami, aby uzyskać nieautoryzowany dostęp do informacji.

Atak typu MITM jest możliwy dzięki wykorzystaniu złośliwego oprogramowania, takiego jak trojany czy wirusy, lub poprzez wykorzystanie luk w zabezpieczeniach sieci. Atakujący może wykorzystać tę lukę, aby podsłuchać komunikację między dwoma stronami i przechwycić dane.

Ataki typu MITM są szczególnie niebezpieczne, ponieważ atakujący może uzyskać poufne informacje, takie jak hasła do kont bankowych, kont e-mailowych i innych usług internetowych. Mogą również wykorzystać uzyskane informacje do kradzieży tożsamości, oszustw finansowych lub innych działań przestępczych.

Aby uchronić się przed atakami typu MITM, warto stosować odpowiednie zabezpieczenia, takie jak szyfrowanie SSL/TLS, które zapewnia bezpieczne połączenia między komputerami, lub stosować wirtualne sieci prywatne (VPN), które umożliwiają bezpieczne korzystanie z internetu, nawet na publicznych sieciach Wi-Fi.

Cyberzagrożenia na 2023 rok

Cyberzagrożenia to różnego rodzaju ataki i zagrożenia, które mają na celu oszustwo, szpiegostwo, kradzież danych lub niszczenie systemów informatycznych. W celu zminimalizowania ryzyka ataków należy stosować odpowiednie zabezpieczenia, jak również być świadomym zagrożeń i zachować ostrożność podczas korzystania z internetu.

IBM Security o cyberzagrożeniach na 2023:

W 2023 r. liczba cyberataków z pewnością wzrośnie i niestety tendencja wzrostowa trwa już od lat. Wiele serwisów specjalistycznych i ekspertów ds. cyberbezpieczeństwa podkreśla, że w tym roku ciągle duże znaczenie będzie miał phishing, malware i ransomware. Takiego zdania jest BDO Digital, firma zajmująca się ochroną danych i zapewniająca bezpieczeństwo IT w organizacjach.

Vladimir Dashchenko, security evangelist w Kaspersky, tłumaczy że trwająca burza geopolityczna niesie ze sobą nie tylko klasyczne cyberzagrożenia dla biznesu, ale także nieprzewidywalne ryzyka i „czarne łabędzie”. – Głównym problemem na rok 2023 będzie stabilność łańcucha dostaw i cyberbezpieczeństwo. Chociaż łańcuch dostaw jest obecnie dużym wyzwaniem dla biznesu, jego cyberbezpieczeństwo to nie tylko kwestia do rozważenia – to poważny problem. Łańcuch dostaw stanie się bardziej atrakcyjnym miejscem dla ukierunkowanego oprogramowania ransomware i sponsorowanych przez państwo kampanii szpiegowskich – dodaje ekspert w serwisie SecureList, który jest zarządzany przez firmę zabezpieczającą Kaspersky.

Z pewnością istotnym cyberzagrożeniem w 2023 r. będą też ataki skierowane w pracowników zdalnych. Po pandemii wielu pracowników nadal pracuje w warunkach zdalnych i hybrydowych. A ponieważ liderom bezpieczeństwa i organizacjom trudno jest monitorować i chronić systemy w warunkach pracy zdalnej, model pracy z domu naraża organizacje na jeszcze poważniejsze zagrożenia bezpieczeństwa cybernetycznego.

Według doniesień 47% osób padło ofiarą oszustwa phishingowego podczas pracy z domu. Na przykład cyberprzestępcy organizują cyberataki na popularne usługi wideokonferencyjne. W okresie od lutego do maja 2020 r. ponad 500 000 osób zostało dotkniętych naruszeniami, w ramach których wykradziono i sprzedano dane osobowe z usług wideokonferencji, w tym nazwy użytkowników i hasła.

Innym dużym problemem jest globalny niedobór półprzewodników. Z pewnością odegra to swoją rolę w cyberbezpieczeństwie korporacyjnym. Podczas gdy wiele firm potrzebuje coraz większej mocy obliczeniowej (serwery, stacje robocze, sprzęt sieciowy itd.), cena sprzętu wciąż rośnie. Istnieje prawdopodobieństwo, że aby pokryć potrzeby sprzętowe, niektóre firmy będą musiały obniżyć planowane wydatki na cyberbezpieczeństwo.