Zespół Reagowania na Sytuacje Komputerowe w Ukrainie (CERT-UA) informuje o nowej kampanii o nazwie „SickSync”, zainicjowanej przez grupę hakerską UAC-0020 (Vermin) w atakach na ukraińskie siły obronne.

Grupa ta jest powiązana z regionem Ługańskiej Republiki Ludowej (LPR), który od października 2022 roku jest prawie całkowicie okupowany przez Rosję. Działania hakerów zwykle są zgodne z interesami Rosji.

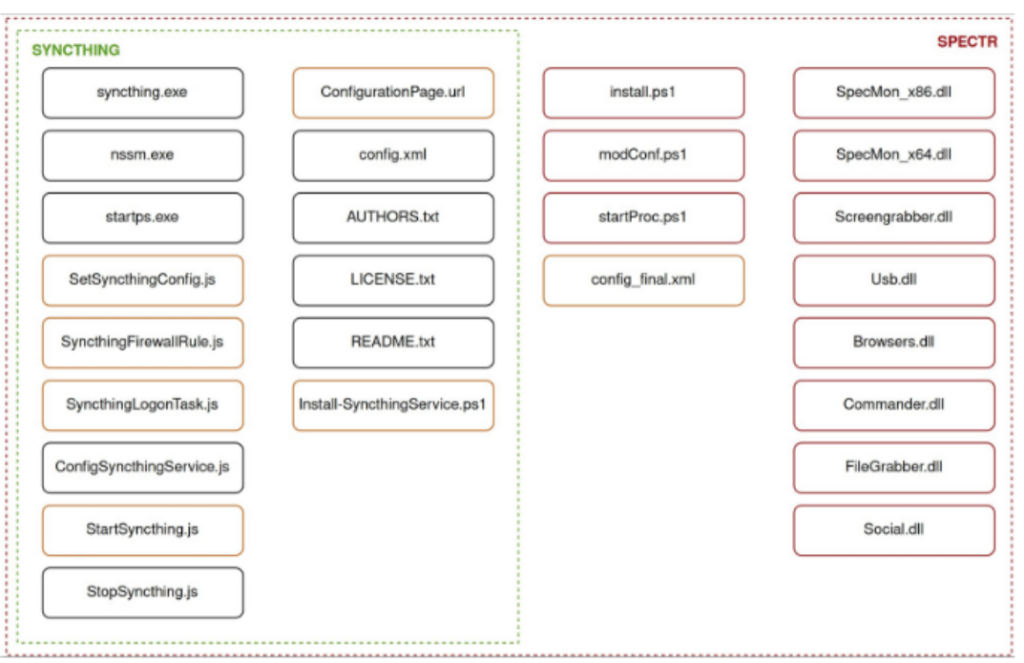

Atak wykorzystuje legalne oprogramowanie do synchronizacji plików SyncThing w połączeniu z malware o nazwie SPECTR.

Zamierzone motywy Vermin to kradzież wrażliwych informacji z organizacji wojskowych.

Szczegóły ataku SyncThing

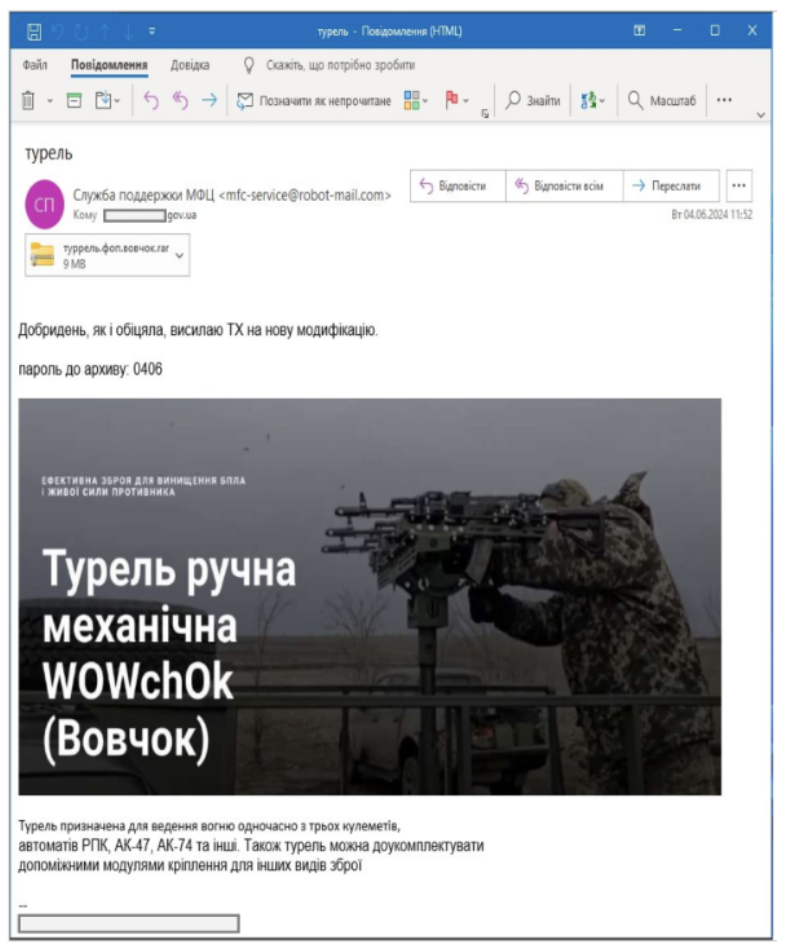

Atak zaczyna się od wysłania na adres ofiary e-maila z phishingiem, zawierającego zabezpieczone hasłem archiwum RARSFX o nazwie „turrel.fop.wolf.rar”.

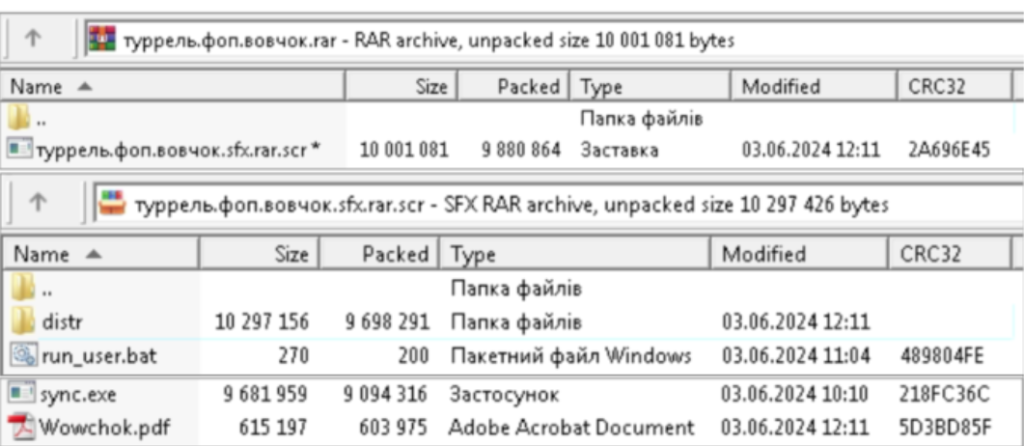

Po uruchomieniu pliku zostaje on rozpakowany na dokument PDF („Wowchok.pdf”), instalator („sync.exe”) oraz skrypt BAT („run_user.bat”). Skrypt BAT wykonuje sync.exe, który zawiera SyncThing i malware SPECTR wraz z wymaganymi bibliotekami.

SyncThing tworzy połączenie typu peer-to-peer do synchronizacji danych, które jest wykorzystywane do kradzieży dokumentów i haseł do kont.

Legalne narzędzie jest modyfikowane przez zmianę nazw katalogów i zaplanowane zadania, aby uniknąć identyfikacji, a komponent wyświetlający okno podczas aktywności został usunięty.

SPECTR to modułowe oprogramowanie złośliwe, które ma następujące możliwości:

- SpecMon: wywołuje PluginLoader.dll do wykonania DLL zawierających klasę „IPlugin”.

- Screengrabber: robi zrzuty ekranu co 10 sekund, gdy wykryje określone okna programów.

- FileGrabber: używa robocopy.exe do kopiowania plików z katalogów użytkownika takich jak Pulpit, Moje obrazy, Pobrane, OneDrive i DropBox.

- Usb: kopiuje pliki z wymiennych nośników USB.

- Social: kradnie dane uwierzytelniające z różnych komunikatorów, takich jak Telegram, Signal, Skype i Element.

- Browsers: kradnie dane z przeglądarek, w tym Firefox, Edge i Chrome, skupiając się na danych uwierzytelniających, informacjach o sesji i historii przeglądania.

Dane skradzione przez SPECTR są kopiowane do podkatalogów w katalogu '%APPDATA%\sync\Serve_Sync’ i następnie przesyłane synchronizacją do systemu cyberprzestępcy.

Ukraiński CERT ostrzega

CERT-UA uważa, że Vermin zdecydował się wykorzystać legalne narzędzie do wydobywania danych, aby zmniejszyć prawdopodobieństwo, że systemy bezpieczeństwa oznaczą ruch sieciowy jako podejrzany.

Agencja ds. cyberbezpieczeństwa zauważa, że każda interakcja z infrastrukturą SyncThing (np. *.syncthing.net) powinna być wystarczającym powodem, by uznać system za skompromitowany i rozpocząć śledztwo w celu wykrycia i usunięcia infekcji.

Czytaj też:

Różnice: 401 vs 403

Poradnik: jak sprawdzic historię na routerze

Ranking: szybki DNS