29-letni mężczyzna na Ukrainie został aresztowany za używanie zhakowanych kont do stworzenia miliona wirtualnych serwerów. Wykorzystał je do wydobycia kryptowalut o wartości 2 milionów dolarów. Jak widać, kryptojacking to ciągle poważne zagrożenie.

Jak ogłosił Europol, podejrzany uważany jest za „mózg operacji za dużą skalę schematu kryptojackingu”. Obejmuje on przejmowanie zasobów obliczeniowych w chmurze do wydobywania kryptowalut.

Sprawdź: Co to jest AUTHMSG

Wykorzystując zasoby obliczeniowe cudzych serwerów do wydobywania kryptowalut, cyberprzestępcy mogą czerpać zyski kosztem skompromitowanych organizacji. De facto „kradną” wydajność CPU i GPU z serwerów. Często mija sporo czasu, zanim dana osoba zorientuje się, że coś jest nie tak.

Szkody ofiar rozszerzają się także na konieczność zapłacenia za zwiększone zużycie energii, które zwykle generują sprzęty do wydobywania kryptowalut.

Kryptojacking na dużą skalę

Raport Sysdig z 2022 roku szacuje szkody związane z kryptojackingiem na około 53 dolary za każdy wydobyty 1 dolar wartości Monero (XMR) przez cyberprzestępców na przejętych urządzeniach.

Sprawdź: Jak usunąć bloatware

Europol twierdzi, że po raz pierwszy dowiedzieli się o ataku kryptojackingowym w styczniu 2023 roku. Było to od dostawcy usług chmurowych, który badał skompromitowane konta chmurowe na swojej platformie.

Europol, ukraińska policja i dostawca usług chmurowych współpracowali razem, aby opracować wywiad operacyjny. Ten mógł być później wykorzystany do namierzenia i zidentyfikowania hakera.

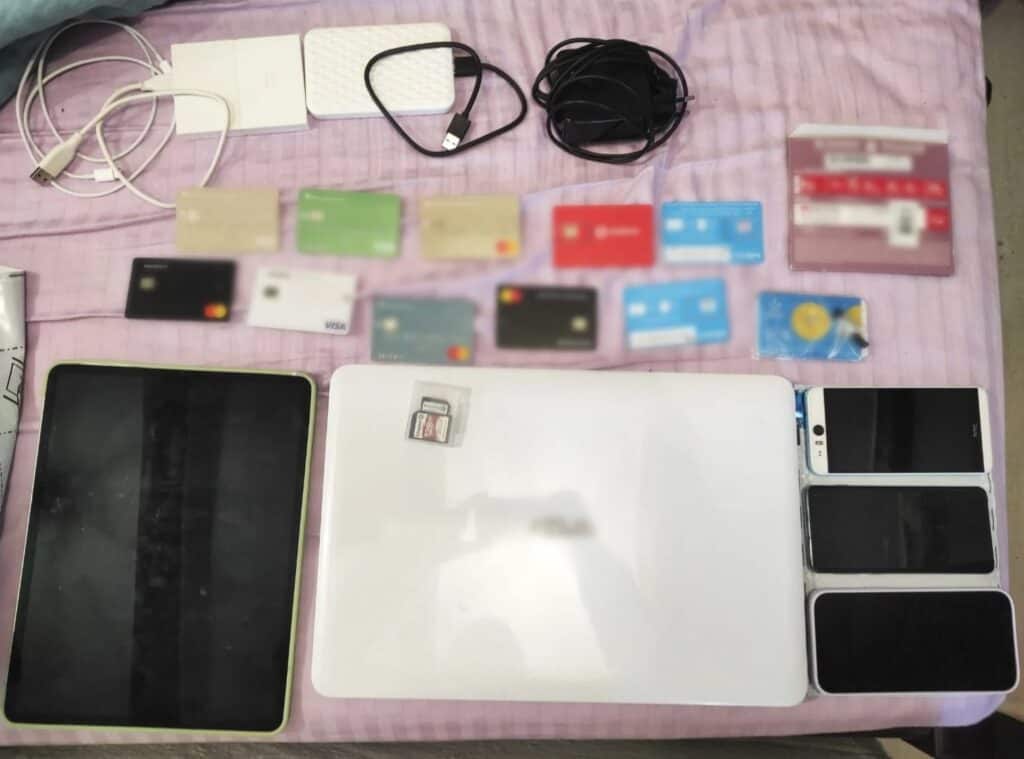

Policja twierdzi, że aresztowała hakera 9 stycznia. Skonfiskowano sprzęt komputerowy, karty bankowe i SIM, nośniki elektroniczne oraz inne dowody nielegalnej działalności.

Osobny raport ukraińskiej cyberpolicji wyjaśnia, że podejrzany był aktywny od 2021 roku. Używał zautomatyzowanych narzędzi do brutalnego siłowego ataku na hasła 1500 kont filii jednej z największych światowych firm e-commerce.

Kryptojacking. Europol i Ukraina nie zidentyfikowali firmy e-commerce ani jej filii

Haker następnie użył tych kont do uzyskania dostępu do uprawnień administracyjnych, które zostały wykorzystane do stworzenia ponad miliona wirtualnych komputerów do użytku w schemacie kryptowalutowym.

Ukraińskie władze potwierdziły, że podejrzany używał portfeli kryptowalutowych TON do przenoszenia nielegalnych dochodów, z transakcjami równymi mniej więcej 2 milionom dolarów.

Zobacz: Co to ransomware

Aresztowany teraz stoi w obliczu zarzutów karnych na mocy części 5 art. 361 (nieautoryzowane zakłócenie pracy informacji, elektronicznych środków komunikacji, sieci elektronicznej komunikacji) Kodeksu Karnego Ukrainy.

Zmniejszanie ryzyka

Cyberprzestępcy często celują w usługi chmurowe, aby przejąć zasoby obliczeniowe do nielegalnego wydobywania kryptowalut.

Metody obrony przed atakami kryptojackingowymi obejmują monitorowanie nietypowej aktywności, takiej jak:

- Nieoczekiwane skoki w użyciu zasobów

- Wdrażanie systemów ochrony punktów końcowych i wykrywania intruzów

- Ograniczanie uprawnień administracyjnych dostępu do krytycznych zasobów tylko do tych, którzy ich potrzebują

Kryptohackerzy często wykorzystują udokumentowane wady platform chmurowych, aby osiągnąć swoje cele. Dlatego regularne stosowanie dostępnych aktualizacji bezpieczeństwa we wszystkich aplikacjach jest kluczowe do ochrony systemów przed zewnętrznymi zagrożeniami.

Wreszcie, wszystkie konta administracyjne powinny mieć włączone 2FA na wypadek kradzieży ich poświadczeń.

Co to jest kryptojacking?

Kryptojacking to rodzaj cyberataku, w którym hakerzy nielegalnie wykorzystują moc obliczeniową komputerów innych osób lub urządzeń do wydobywania kryptowalut. W przeciwieństwie do innych rodzajów cyberprzestępczości, które są skoncentrowane na bezpośrednim kradzieżu danych lub pieniędzy, kryptojacking skupia się na wykorzystywaniu zasobów obliczeniowych ofiary do generowania kryptowalut, takich jak Bitcoin czy Monero. Ta działalność odbywa się zazwyczaj bez wiedzy i zgody właściciela zainfekowanego urządzenia.

Podczas gdy kryptojacking może wydawać się mniej destrukcyjny niż inne formy ataków, może on powodować znaczne spowolnienie urządzeń. Do tego zwiększa zużycie energii i skraca żywotność sprzętu.

Ataki te mogą dotyczyć zarówno indywidualnych użytkowników, jak i dużych sieci korporacyjnych. Najczęściej hakerzy infekują strony internetowe lub aplikacje złośliwym oprogramowaniem, które następnie instaluje się na urządzeniach odwiedzających te strony lub używających tych aplikacji.

Kryptojacking stał się popularny, ponieważ pozwala przestępcom zarabiać pieniądze bez bezpośredniej interakcji z ofiarą.

Autor: Kamil Gliński, dziennikarz Vault-Tech.pl

Kamil Gliński wykazuje się głęboką wiedzą i doświadczeniem w dziedzinie cyberbezpieczeństwa, co jest kluczowe dla ochrony danych i systemów w dynamicznie zmieniającym się środowisku cyfrowym. Jego umiejętność identyfikowania potencjalnych zagrożeń i stosowania najnowszych technologii ochrony sprawiają, że jest cenionym ekspertem. Ponadto jego zaangażowanie w ciągłe doskonalenie umiejętności i aktualizowanie wiedzy o nowych zagrożeniach oraz rozwiązaniach w cyberbezpieczeństwie podkreśla profesjonalizm w zapewnianiu wysokiego poziomu bezpieczeństwa. Współpracuje z Vault-Tech.pl od samego początku istnienia serwisu.

Czytaj też:

Redaktorzy Vault-Tech.pl samodzielnie wybierają, recenzują i polecają produkty. Jeśli kupujesz za pośrednictwem linków partnerskich, możemy otrzymywać prowizje ze sprzedaży, dzięki którym serwis jest rozwijany.

Dziękujemy, że przeczytałaś/eś nasz artykuł. Obserwuj Vault-Tech.pl w Wiadomościach Google, aby być na bieżąco.