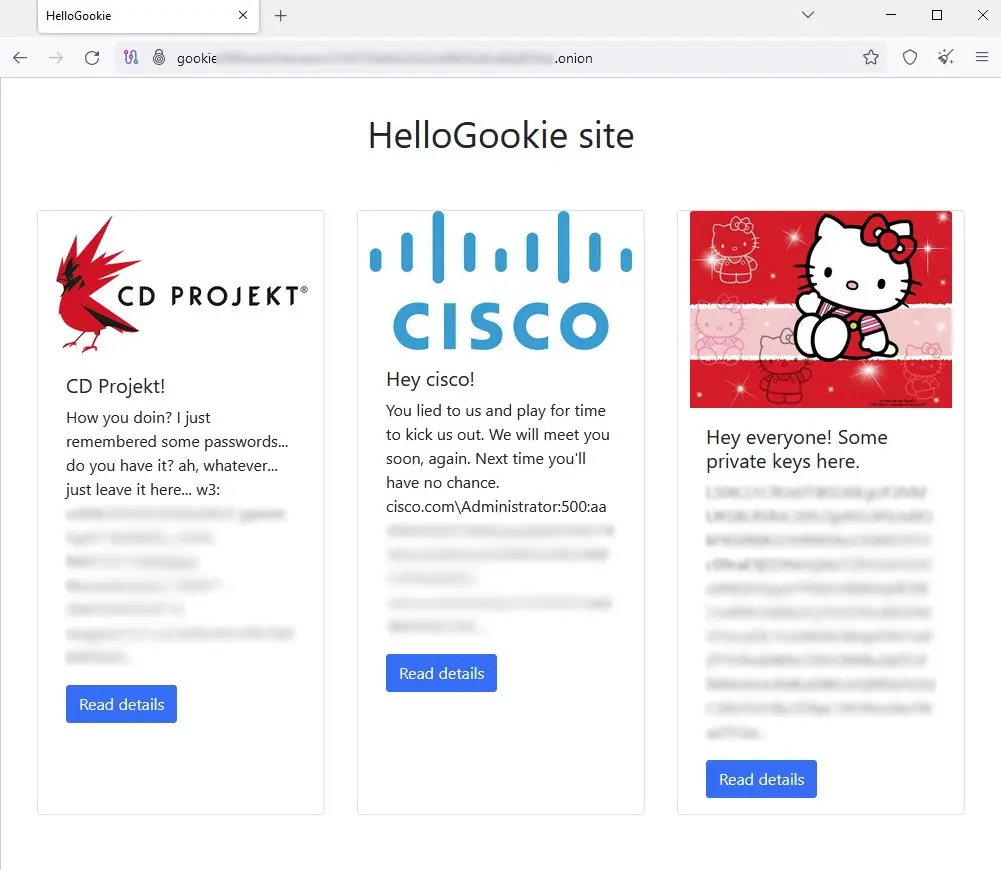

Operator aktywności ransomware HelloKitty ogłosił, że zmienił nazwę na “HelloGookie” i udostępnił hasła do wcześniej zdobytego kodu źródłowego CD Projekt, informacje sieciowe Cisco oraz klucze deszyfrujące z dawnych ataków. Haker, który nazywa się “Gookee/kapuchin0” twierdzi, że jest oryginalnym twórcą nieistniejącego już ransomware HelloKitty.

Badacz zagrożeń 3xp0rt poinformował, że zmiana nazwy zbiegła się z uruchomieniem nowego portalu dark web dla HelloGookie. Aby “uczcić” to uruchomienie, haker wydał cztery prywatne klucze deszyfrujące, które można użyć do odszyfrowania plików w starszych atakach, a także wewnętrzne informacje skradzione Cisco w ataku z 2022 r. oraz hasła do wycieku kodu źródłowego do Gwent, Wiedźmina 3 i Red Engine — wszystko skradzione z CD Projekt w 2021 r.

Grupa programistów VX-Underground skompilowała już Wiedźmina 3 z wyciekłego kodu źródłowego, udostępniając zrzuty ekranu i wideo z wersji developerskich.

Jeden z przedstawicieli grupy kompilującej Wiedźmina 3, znany jako “sventek”, powiedział serwisowi BleepingComputer, że wyciekłe dane CD Projekt mają 450 GB w formacie nieskompresowanym i zawierają kod źródłowy dla Wiedźmina 3, Gwent, Cyberpunk, różne zestawy SDK konsol (PS4/PS5, Xbox, Nintendo) oraz niektóre dzienniki developerskie.

BleepingComputer dowiedział się, że wyciekły kod źródłowy zawiera pliki umożliwiające uruchomienie wersji developerskiej Wiedźmina 3. Programiści obecnie pracują nad kompilacją gry ze źródła, udostępniając wideo i zrzuty ekranu, które, jak mówią, zostały zrobione z wczesnej wersji.

Sventek powiedział też, że wcześniej udało mu się skompilować Cyberpunk 2077 z wycieku CD Projekt, a jego grupa stała też za wcześniejszym wyciekiem kodu źródłowego GTA V.

Kim są hakerzy HelloKitty w świecie cyberbezpieczeństwa?

HelloKitty to grupa zajmująca się atakami ransomware, uruchomiona w listopadzie 2020 r. Jest znana z atakowania korporacyjnych sieci, kradzieży danych i szyfrowania systemów.

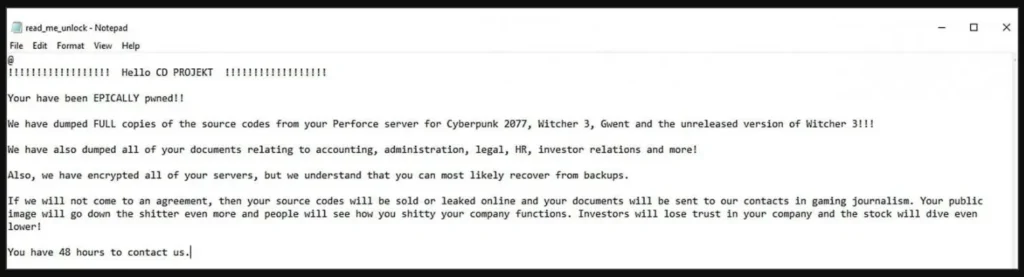

Ich pierwszy głośny atak miał miejsce w lutym 2021 r., kiedy to zaatakowali CD Projekt Red, twórcę Cyberpunk 2077, Wiedźmina 3 i Gwent. Gang ransomware zaszyfrował serwery firmy i ukradł kod źródłowy jako część ataku.

HelloKitty później twierdził, że sprzedał dane na dark webie, w tym kod do — wówczas nieopublikowanego — Wiedźmina 3.

Operacja ransomware stopniowo rosła, wydając w połowie 2021 r. wariant skoncentrowany na Linuksie, który celował w VMware ESXi, tworząc dodatkowe możliwości zarobkowania dla jej afiliantów.

W 2022 r. strona dotycząca wycieków danych dla innej operacji ransomware, Yanluowang, została rzekomo zhakowana, ujawniając rozmowy między członkami. Rozmowy te pokazały, że Yanluowang był ściśle powiązany z twórcą HelloKitty, który używał w rozmowach nazwy Gookee.

W październiku 2023 r., Gookee/kapuchin0 wrzucił do sieci konstruktora i kod źródłowy HelloKitty na forum hakerskim, co oznaczało koniec operacji.

Teraz powraca jako HelloGookie

Cyberprzestępca twierdzi teraz, że zmienił markę operacji ransomware na HelloGookie, ale nie ujawnił żadnych nowych ofiar ani nie podał dowodów, że przeprowadził jakieś nowe ataki.

Jednocześnie wydał skradzione informacje ze starszych ataków na CD Projekt Red i Cisco. Strona wycieku danych zawiera także cztery prywatne klucze deszyfrujące dla starszej wersji szyfratora ransomware HelloKity, które mogłyby pozwolić niektórym ofiarom odzyskać swoje pliki za darmo.

Badacze ds. cyberbezpieczeństwa powiedzieli, że obecnie analizują klucze, aby ustalić, z którymi wersjami szyfratora działają.

Wpis Cisco na stronie wycieku danych zawiera listę hashy NTLM (zaszyfrowane hasła kont), które rzekomo zostały wydobyte podczas naruszenia bezpieczeństwa.

Cisco wcześniej przyznało w 2022 r., że zostało zhakowane przez grupę ransomware Yanluowang, co rzekomo ograniczało się do kradzieży niewrażliwych danych z jednego skompromitowanego konta.

Dostęp Kapuchin0 do tych danych i wspomnienie Yanluowang pokazuje bliższą współpracę między dwoma grupami, niż pierwotnie sądzono.

Cisco jest świadome niedawno opublikowanych informacji odnoszących się do incydentu bezpieczeństwa z maja 2022 r. Szczegółowe podsumowanie incydentu można znaleźć w tym poście na blogu z sierpnia 2022 r. autorstwa Cisco Talos, naszej organizacji badającej zagrożenia

poinformowała firma Cisco

Ransomware HelloKitty i HelloGookie: jak się bronić

Ochrona przed ransomware wymaga zintegrowanego podejścia, które obejmuje zarówno techniczne środki obronne, jak i edukację użytkowników. Na początek, regularne tworzenie kopii zapasowych danych jest kluczowe.

Kopie te powinny być przechowywane w miejscu odseparowanym od głównej sieci, aby zapobiec ich szyfrowaniu podczas ataku ransomware. Ważne jest także utrzymanie aktualności oprogramowania, włączając w to system operacyjny oraz wszystkie aplikacje. Pomaga to zapobiegać atakom wykorzystującym znane luki bezpieczeństwa.

Jedną z najważniejszych rzeczy, jakie mogą zrobić firmy, jest zapewnienie właściwej kopii zapasowej swoich systemów i danych. W ten sposób, nawet jeśli ich pliki zostaną zaszyfrowane przez oprogramowanie ransomware, nadal będą mieli dostęp do czystej kopii, którą będą mogli przywrócić. Aktualizacja każdego oprogramowania jest również kluczowa, ponieważ wiele odmian oprogramowania ransomware wykorzystuje znane luki w nieaktualnych programach

radzi Morten Kjaersgaard, dyrektor generalny Heimdal

Zastosowanie zaawansowanych rozwiązań antywirusowych i anty-malware jest również niezbędne. Te narzędzia mogą wykrywać i blokować złośliwe oprogramowanie przed jego aktywacją. Ponadto skonfigurowanie firewalli i innych narzędzi zabezpieczających sieć może ograniczyć możliwość rozprzestrzeniania się ransomware w sieci.

Edukacja i świadomość użytkowników odgrywają również istotną rolę. Szkolenia z zakresu bezpieczeństwa powinny obejmować:

- Rozpoznawanie podejrzanych e-maili

- Linków

- Załączników, które mogą być wektorami infekcji

Użytkownicy powinni być także poinstruowani, by unikać niezaufanych stron internetowych i pobierać oprogramowanie wyłącznie z zaufanych źródeł.

Wdrożenie wielopoziomowej autentykacji (MFA) może dodatkowo chronić przed dostępem nieuprawnionych osób — nawet jeśli dojdzie do kompromitacji danych logowania. Kontrola dostępu do ważnych zasobów poprzez ograniczenia uprawnień może również zminimalizować skutki potencjalnego ataku, ograniczając dostęp do najważniejszych danych i systemów tylko do tych użytkowników, którzy rzeczywiście ich potrzebują.

Stosując te metody, można znacząco zwiększyć odporność organizacji na ataki ransomware, minimalizując potencjalne straty i zakłócenia działania.

Autor: Sebastian Zbywarski, dziennikarz Vault-Tech.pl

Doświadczony specjalista ds. prywatności i cyberbezpieczeństwa, który łączy głęboką pasję do technologii i sztucznej inteligencji z zaawansowaną wiedzą w dziedzinie cyberbezpieczeństwa. Skupia się na opracowywaniu i wdrażaniu strategii ochrony danych, które są zarówno skuteczne, jak i zgodne z najnowszymi trendami i regulacjami w zakresie prywatności. Pracuje w branży już ponad 8 lat.

Czytaj też: